(Source:Microsoft)

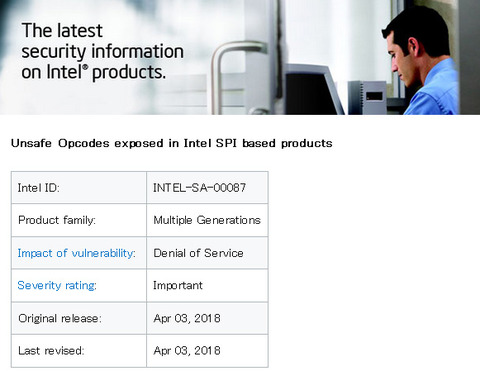

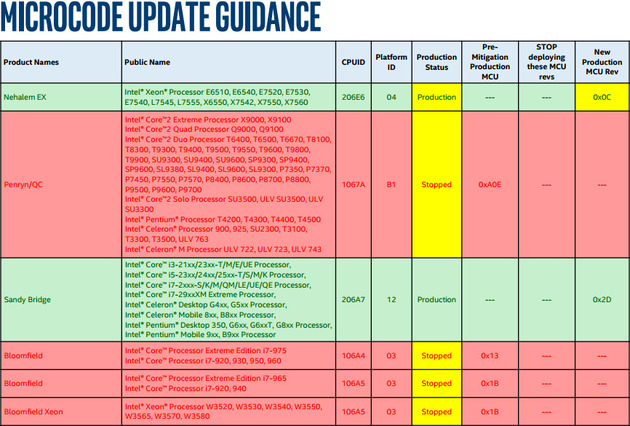

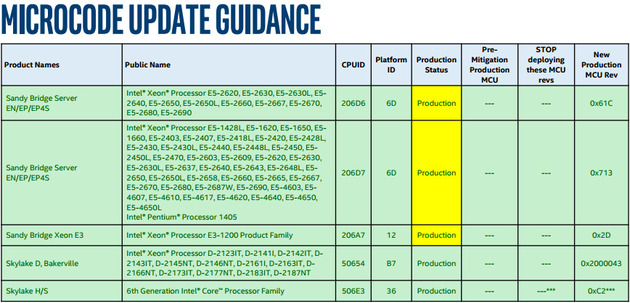

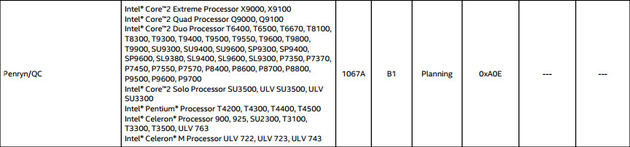

MicrosoftはCPUの脆弱性Spectre (Variant 2 / CVE-2017-5715)に対応するため、Intelのマイクロコードを含んだ更新プログラムをMicrosoft UpdateカタログにKB4090007として掲載しました。この更新プログラムはWindows10 v1709 Fall Creators Update用となっており、現時点ではSkylake CPUを対象にしています。

KB4090007のページによると 「新たなマイクロコードが利用可能になると、このKBページを通じてアップデートを提供していく」 と伝えており、もしかしたら、同じKB番号で対象CPUがどんどん追加されていくのかもしれません。

適用時の注意点として、過去にレジストリ操作等でSpectre対策を無効にしている場合は、適用前に有効にしておく必要があるとのことです。

マザーボードメーカーが提供するBIOSアップデート(ファームウェア)の場合はPC起動時にマイクロコードがCPUに読み込まれるため、全てのOSにマイクロコードが適用されるかたちとなりますが、KB4090007の場合、Windows起動時にマイクロコードがCPUに読み込まれるため、Windowsでのみマイクロコードが適用されます。

ちょっとややこしいですが↓こういうことです。

| マイクロコードを含むパッケージ | マイクロコードの読み込み | 適用範囲 |

| KB4090007 | Windows起動時 | KB4090007を適用しているWindowsのみ |

| マザーボードのBIOSアップデート | PC起動時 (OS起動前) | 全てのOS |

KB4090007は技術的にはWindowsのパッチのひとつとして動作しているため、もし、マイクロコードに何かしらの不具合があった場合は、Windows上から普通にアンインストールができます。マザーボードにBIOSアップデートを行う前に、問題がないかどうか確認しておく手段としても良いかもしれません。

しかし、以前のマイクロコードでは再起動問題だけでなく、データの消失や破損というとんでもないやらかしをしていたり、 「再検証したらSkylakeだけはやっぱ大丈夫だったから以前から変更なし」 というガバガバな検証体制で変更を加えず再リリースをしたものが今回のマイクロコードだったりするため、使用にあたっては万が一に備えておくことをおすすめいたします。

2018/3/14追記

KB4090007がSkylake ~ Coffee Lakeまで対応しました。詳細は下記の記事をご覧くださいませ。

と言っても書いていることはこことほとんど同じですが/(^o^)\

/////////////////////

更新履歴

① 詳しい仕組みが判明したため、記事を大幅に改訂。以前は 「ファームウェアアップデート」 と表現していましたが、このパッチでファームウェアのアップデートはされませんでした。ごめんなさい。

/////////////////////