偽のWindows11ダウンロードサイトが公開されており、HPが注意喚起をしています。その偽サイトがこちら。

偽のWindows11ダウンロードサイトが公開されており、HPが注意喚起をしています。その偽サイトがこちら。

AMDは同社製CPU向けマザーボードのファームウェアとなるAMD Generic Encapsulated Software Architecture (AGESA)にSMM Callout Privilege Escalation (CVE-2020-12890)と呼ばれる脆弱性があることを発表しました。

2020年3月23日(現地時間)付けにて、Microsoftはリモートでコードが実行される脆弱性を発表しました。

IntelのCPUに『Load Value Injection』(LVI)と呼ばれる新たな脆弱性があることが判明しました。

AMDが過去9年間に発売したCPUに『Take A Way』と呼ばれる新たな脆弱性が見つかりました。

Intel CPUに『SWAPGSAttack』(CVE-2019-1125)と名付けられた新たな脆弱性が見つかり、情報が公開されました。この脆弱性を悪用されると各種データを盗まれる危険性があるとのこと。

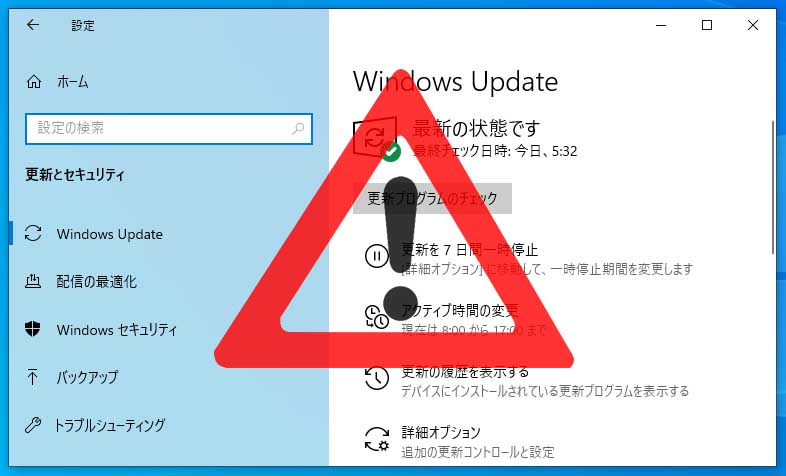

『SWAPGSAttack』について研究しているBitDefenderによると、現在のところIvy Bridge (Core i-3000シリーズなど) + Windowsという環境でのみ影響を受けることが判明しています。AMD CPUは影響を受けません。また、Linux環境でも影響がなかったものの、テストはまだ完全には完了していないとのこと。

不幸中の幸いなのは、この脆弱性の対策にBIOSアップデート等は不要で、Windows側のアップデートだけで対応が可能となっており、Microsoftが2019年8月6日付けで公開した情報によると、2019年7月度のWindowsUpdateにこの脆弱性の修正が含まれているとのことです。

(Source:Intel 1 / Intel 2 (INTEL-SA-00233) / ZombieLoad / RIDL and Fallout: MDS attacks)

IntelのCPUに『Microarchitectural Data Sampling (MDS)』と名付けられた新たな脆弱性が見つかり、公表されました。この脆弱性を悪用されると、メモリ上の各種データを盗まれる危険性があるとのこと。影響を受けるCPUはIntelが公開しているPDFファイルをご覧くださいませ。

MDSは以下の4つの脆弱性によって構成されています。

セキュリティ研究者らはこれらを『ZombielLoad』、『RIDL』、『Fallout』などと名前を付けていますが、Intelはまとめて『MDS』という名前を採用しています。

Intelの見解では悪用は非常に複雑で困難なため、危険度は低~中程度と発表しています。また、緩和策についてはマザーボードベンダー等に既にマイクロコードをリリース済みとのこと。

Intel以外への影響についてはRIDLおよびFalloutのホワイトペーパーの中でAMDのコメントが掲載されており、AMD製品では再現できなかったため、これらの問題に対して脆弱ではないとの考えを示しています。

先日、明らかになった『ASUS Live Update』のマルウェア混入について、ASUSは声明を発表しました。ASUSによると、この問題はノートPC製品のみが影響を受けており、その他のデバイスは影響を受けないとのこと。

また、影響を受けているかどうかをチェックするための診断ツールも公開しました。ダウンロードは以下のリンクよりどうぞ。

もし、影響があると判明した場合は、マルウェアを完全に削除するためにOSを工場出荷時の初期状態に戻すようASUSは案内しています。それでも問題が解決しない場合は、ASUSカスタマーサービスに連絡してほしいとのことです。

2019年3月25日、Kasperskyは、ASUS製PC向けユーティリティツール『ASUS Live Update』にマルウェアが混入していたことを発表しました。

Kasperskyによると、ASUSのサーバーにあるオリジナルの『ASUS Live Update』が、何者かによってバックドアが組み込まれたものとすり替えられていたとのこと。また、どちらも同じファイルサイズだったことから長い間発見されず、Kasperskyユーザーだけでも57,000人がバックドア入り『ASUS Live Update』をインストールしており、全世界では100万人にも上ると伝えられています。

不幸中の幸いなのが、マルウェアがターゲットとしているマシンは特定のMACアドレスを持った600台だけとのこと。ただ、具体的にどのマシンが影響を受けるかなどは発表されていないため不安は募ります。また、影響を受けないとしても、マルウェア入りのものを放っておくのはあまり気持ちの良いものではありません。

ASUS自ら、より詳細な経緯と今後の対応の発表が待たれます。

追記

ASUSが声明を発表しました。詳細は下記の記事をご覧くださいませ。

2019年3月上旬にアメリカのウースター工科大学とドイツのリューベック大学の研究者によって報告されたCPUの脆弱性『Spoiler』について、AMDが公式声明を発表しました。

| 関連記事 【CPU】 Intel CPUに新たな脆弱性『Spoiler』。AMD CPUは影響なし |

AMDによると、構造の違いからAMD製品はこの問題の影響を受けないものと考えているとのこと。

元々、この脆弱性はIntel CPUのみに言及されており、かねてよりARMとAMD CPUに影響はないものとされていました。今回、AMD自らがその旨を伝えることで、改めて安全性が強調された形となりました。

アメリカのウースター工科大学とドイツのリューベック大学の研究者によって、IntelのCPUに『Spoiler』と名付けられた新たな脆弱性が見つかりました。

海外メディアのThe Registerによると、システム上のマルウェアや、Webブラウザ上の悪意のあるJavaScriptなどからこの脆弱性を悪用されると、パスワードやキー、その他のデータが抽出される危険性があるとのこと。また、この脆弱性はシリコンレベルで大幅な再設計なしに修正や緩和をすることはできないと報じられています。

影響範囲は第1世代のIntel Coreプロセッサ以降、全てのCPUが対象とされており、ARMとAMD CPUには影響はないとのことです。

『Spoiler』は2018年12月1日にIntelに報告されており、90日間の猶予期間を経て研究論文が公開されました。

(Source:Robert Heaton)

閲覧しているWebサイトのデザインを好みに変更できるFirefox / Chrome向けアドオン『Stylish』がスパイウェアと化していることが判明しました。

セキュリティエンジニアのRobert Heaton氏によると、Stylishを入れていると、Webサイトへのログインを可能とするトークンを含んだURLや、Cookieなどを含む全てのWebページ閲覧履歴が配信元のSimilarWebに送信されてしまい、個人の特定や情報漏洩などの危険があるとのこと。

そのため、MozillaはFirefox Add-onsから、GoogleはChromeウェブストアからStylishを削除しました。FirefoxでStylishを利用している場合には自動で無効化がされます。他のブラウザでまだ有効になっている場合は、即刻アンインストールすることを推奨いたします。

2018年3月に報告されたメモリに不正アクセスが可能な脆弱性(通称、Total Meltdown)を利用したエクスプロイトコードがGitHubに掲載されました。コード作者は自身のブログで詳しく解説もしています。

コードの内容がどういったものかは自分にはわかりませんが、GitHubのコメント欄では 「すごく簡単なコードだね」 と言われています。見る人が見れば扱いやすいコードなのかもしれません。

この脆弱性はMSの誤ったMeltdown対策によって生じたもので、2018年1~3月度の『ロールアップ』および『セキュリティのみ』の更新プログラムを適用しているWindows7 / Server 2008環境が影響を受けます。悪用が心配されますが、下記の更新プログラムにて既に修正済みです。

これらのいずれかを適用していればこの脆弱性の影響は受けません。逆に言うなら、まだ未適用の場合はご注意くださいませ。

Flight Sim Labsのフライトシミュレータ用アドオン機体『A320-X』のインストーラにマルウェアが同梱されていることが判明しました。問題となるのは、Flight Sim Labsが故意に同梱させたことです。

Redditユーザのcrankyrecursion氏はインストーラ内に『test.exe』というファイルが含まれていることを指摘し、この実行ファイルはChromeからパスワードを抜く挙動をすると伝えています。

このマルウェアに対してFlight Sim Labsは下記の説明を行いました。

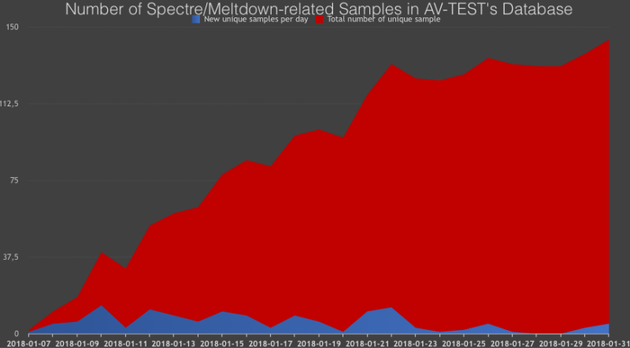

(Source:Malware Exploiting Spectre, Meltdown Flaws Emerges)

SecurityWeek.comによると、CPUの脆弱性を悪用するように設計されたマルウェアサンプルは、2018年1月31日時点で139件見つかっているという。今のところ、これらのサンプルは、攻撃者がターゲットのコンピュータ、特にウェブブラウザから情報を引き出す方法を模索している研究段階にあると見られています。

専門家は、攻撃に対する緩和策として、OSとBIOSアップデートだけでなく2つの推奨事項を挙げています。

「1時間以上PCを使わないときは電源を切り、休憩中にはウェブブラウザを閉じておくこと。これだけで攻撃されるリスクが減り、エネルギーの節約にもなります」

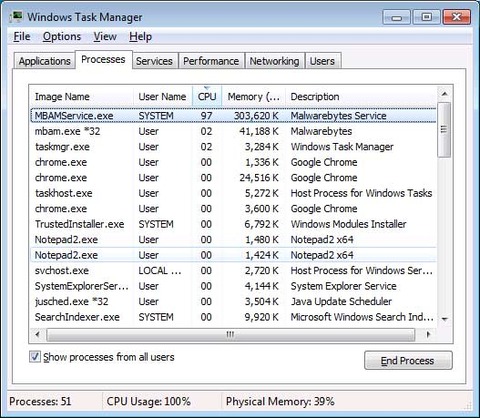

(Source:Malwarebytes)

アンチウイルスソフトMalwarebytesに2018年1月27日(現地時間)のアップデートを適用すると、上記画像のように『MBAMService.exe』が90%以上のCPU使用率になり、多くのメモリを使用するという不具合が出ています。

この問題はその後のアップデートで修正されているため、お困りの方は新しいアップデートの確認と適用で解決します。もし、あまりにもPCが重すぎて上手く動作しない場合は、タスクマネージャから『MBAMService.exe』を終了してMalwarebytesの再起動後に適用をお試しくださいませ。

Intel Active Management Technology (以下、Intel AMT)のパスワードを設定して、機能を無効にする方法をご紹介。

Intel AMTをバックドアとして悪用する方法なんてものがF-Secureにより報じられましたが、多くの人は 「自分には関係なさそうだな」 なんて思ったのではないでしょうか。

いえいえ、これが案外お使いのPCにも関係あるかもしれません。例えば中古ノートPC。購入したものが法人向けモデルだった場合、この機能があったりします。うちの中古ノートPCにもありました\(^o^)/

パッと見てわかりやすい部分だと、

PCにこういった『vPro』と書かれたシールが貼られていたらIntel AMTが搭載されています。ちなみに、個人向けモデルにはまずありません。

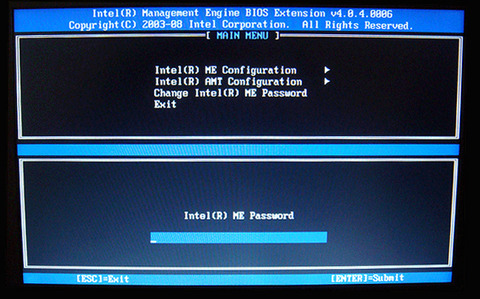

ということで、サクッとIntel AMTのパスワードを設定して機能を無効化しちゃいましょう。以下、自分のノートPCでの設定のため、他のものとは異なる部分があるかもしれませんが、概ね似たようなものだと思います。

(Source:A Security Issue in Intel’s Active Management Technology (AMT))

Intelの企業・ビジネス向けノートPCなどに採用されているのリモート機能、Intel Active Management Technology (以下、Intel AMT)をバックドアとして悪用することができるとF-Secureが報じました。悪用するための条件は、同じネットワークセグメントにいることと、わずかな時間、物理的にターゲットのマシンにアクセスできることです。

Intel AMTをバックドアとして悪用するためにはターゲットのマシンを起動、もしくは再起動をして、[CTRL] + [P]を押してIntel Management Engine BIOS Extension (MEBx)のメニューに入ります。そこでパスワードの入力が必要になりますが、攻撃者はパスワードを知らないため、通常ならこれ以上のことはできません。しかし、F-Secureによると、多くのユーザはデフォルトのパスワード『admin』から変更していない可能性が高いそうです。

攻撃者は『admin』を使用してログインし、新しいパスワードを設定してリモートアクセスの有効化を行い、『User Opt-in』を『NONE』に変更すれば、同じネットワークセグメントにいる限り、ターゲットのマシンにリモートアクセスが可能になります。これら一連の行動は1分以内に完了するとのことです。

つまるところ、パスワードをしっかりと設定し、必要でなければIntel AMT無効にしていれば、このような被害に遭うことはありません。お心当たりのある方は、設定を見直してみてはいかがでしょうか。

詳細な設定・無効化方法は下記の記事をご覧くださいませ。

CPUの脆弱性問題でサーバが悲鳴を上げているようです。Epic Gamesは、自社が使用するサーバについて、下記のアナウンスを行いました。

この図は、Meltdownの脆弱性に対処するためホストサーバにパッチを適用後、CPU使用率に大きな影響が出ていることを示しています。 来週、私たちが使用ているクラウドサービスがアップデートされます。それに伴って予期せぬ問題が発生する可能性があります。 当社は、さらなる問題を防ぐためにクラウドサービスプロバイダと協力しており、可能な限り迅速に発生する問題を軽減し解決するためにできる限りの努力をします。 (Source:Epic Games) |

対策前と対策後を示したこのグラフは、CPU使用率が倍以上になっていることを示しています。これまで出来ていたことの半分の処理能力しか出ないようでは、サーバ業界への影響は必至となるでしょう。

Intel関連の話題を、2本立てでお届けいたします。

Google Project ZeroによってMeltdownとSpectreが報告されたのは2017年中頃、Coffee Lakeの発売は2017年10月、つまり、Intelは脆弱性のことを知りつつCoffee Lakeを発売したと海外メディアのTECH POWER UPが報じました。

もし、Coffee Lakeのユーザが集団訴訟を起こした場合、この事実はIntelの責任問題となり裁判に影響する可能性があると言われています。

PC Watchによると、

Intelによれば、次期プロセッサでは、この問題を軽減する対策と性能強化を行なうとしており、既存製品に関しては、それぞれの脆弱性に対応した緩和策などを提示している。 (Source:PC Watch) |

上記のように報じられており、次期プロセッサでも完全な解決とはならず、 「問題を軽減する対策」 に留まるようです。

ここでいう次期プロセッサが何を指しているのかはわかりませんが、ハードウェア的に完全に解決されたCPUが登場するまで、まだしばらく時間がかかりそうです。