海外メディアのVideoCardzはIntel Rocket Lake-Sの仕様を記したスライドショーをリークしました。

海外メディアのVideoCardzはIntel Rocket Lake-Sの仕様を記したスライドショーをリークしました。

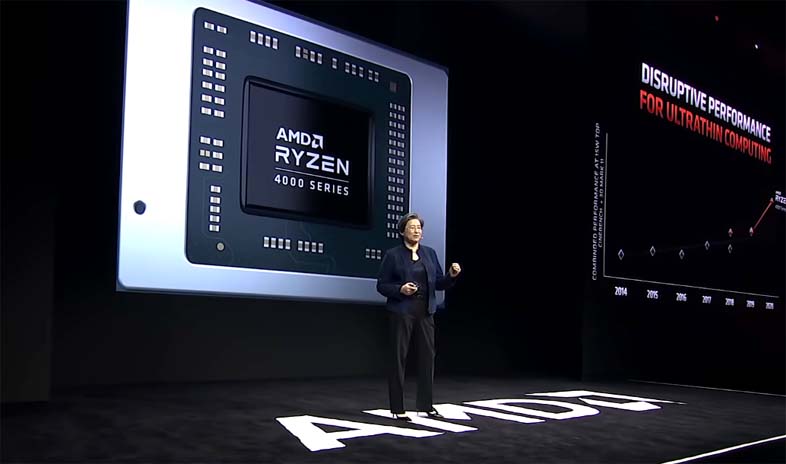

AMDはRyzen Mobile 4000シリーズのラインナップにRyzen 9 4900HおよびRyzen 9 4900HSを追加しました。

IntelのCPUに『Load Value Injection』(LVI)と呼ばれる新たな脆弱性があることが判明しました。

ベルギーのオンラインショップにIntel Comet Lake-Sシリーズの価格リストが掲載されました。それがこちら。

AMDが過去9年間に発売したCPUに『Take A Way』と呼ばれる新たな脆弱性が見つかりました。

中国語圏フォーラムにて、Intel Comet Lake-S Core i5-10400の写真がリークされました。

AMDは2020年3月6日(日本時間)に開催されたFinancial Analyst Day 2020にて、CPUおよびGPUの最新ロードマップを公開しました。

AMDは同社のグッズを扱うAMD Fan Storeをオープンしました。

海外メディアのXFastestによりIntel Comet Lake-S Core i9-10900 ES版のCinebench R15 / R20のベンチマーク結果がリークされました。それがこちら。

スロバキアのオンラインショップITSK Henryにて、早くもIntel Comet Lake-Sプロセッサーが掲載されました。

スペイン語圏メディアのInformática Ceroにより、Intel Comet Lake-SのF付きモデルのラインナップがリークされました。それがこちら。

海外の掲示板にて、Intel Comet Lake-S Core i7-10700FのCinebench R20ベンチマーク結果が投稿されました。それがこちら。

Intel Comet Lake-S Core i9-10900 ES版の写真が香港メディアのXFastestによりリークされました。それがこちら。

かねてより2020年2月7日より販売開始と言われていたThreadripper 3990Xですが、日本では2020年2月8日AM11:00より解禁・販売開始となりました。

海外での希望小売価格は3,990ドル、日本国内価格は税抜449,800円、税込494,780円とのことです。

| Threadripper 3990X | Threadripper 3970X | Threadripper 3960X | |

| コア/スレッド | 64C128T | 32C64T | 24C48T |

| ベースクロック | 2.9GHz | 3.7GHz | 3.8GHz |

| ターボクロック | 4.3GHz | 4.5GHz | 4.5GHz |

| キャッシュ | 288MB | 144MB | 140MB |

| TDP | 280W | 280W | 280W |

| MSRP | 3,990ドル | 1,999ドル | 1,399ドル |

パソコンショップアーク | |

Threadripper 3990Xのレビューが各所で一斉に公開されました。詳細は下記のレビューリンクへどうぞ!

ということで、各所のわかりやすいリザルトからサクッとパフォーマンスを見ていきましょう。

ウクライナメディアのOverclockers.uaにて、Ryzen Mobile 4000シリーズとなるRyzen 5 4500U搭載ノートPCのレビューが公開されました。前世代のRyzen 5 3500U機と比較すると、以下のようなパフォーマンスアップが見られました。

Eurasian Economic Commission (EEC)のデータベースにGigabyteのIntel 400シリーズチップセットマザーボードが登録されました。それがこちら。

Intelの10C20TプロセッサーとなるComet Lake-S Core i9-10900Kが3DMarkのデータベースに掲載された模様です。それがこちら。

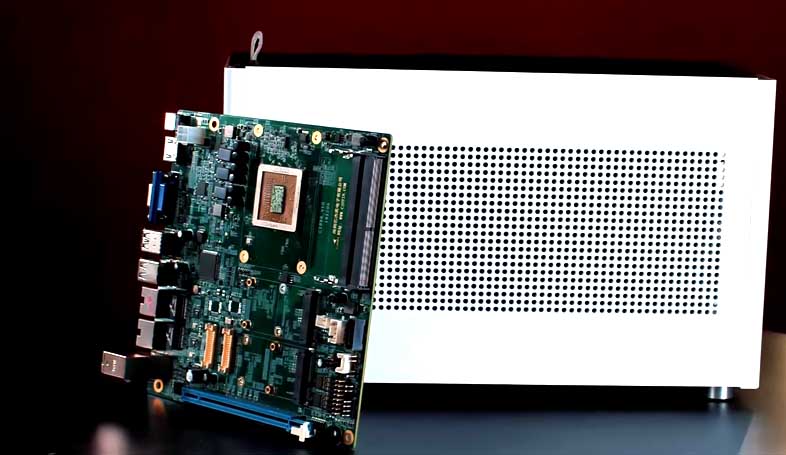

中国・上海の国有企業、兆芯 (Zhaoxin)の中国産x86オクタコアプロセッサー『KX-U6780A』を搭載したMini-ITXマザーボード『C1888』が中国にて発売されました。それがこちら。

ASRockのRGBイルミネーション制御アプリケーション『ASRock Polychrome Sync』(v2.0.45)のフォルダ内に、Z490 / H470 / W480マザーボード用のファイルが見つかりました。それがこちら。