(Source:CENT / VideoCardz / WCCFTECH)

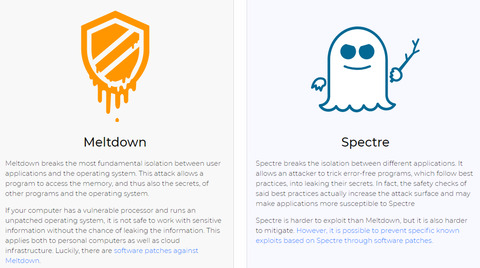

Intel CPUの脆弱性について、『Meltdown』と『Spectre』と呼ばれる2種類の脆弱性があることが明らかになりました。このうちの『Meltdown』は先日から話題になっている脆弱性でIntel CPUとARMのCortex-A75が影響を受けて、『Spectre』はIntel / AMD / ARMが影響を受けると言われています。

以下、各社の発表になります。

(Source:CENT / VideoCardz / WCCFTECH)

Intel CPUの脆弱性について、『Meltdown』と『Spectre』と呼ばれる2種類の脆弱性があることが明らかになりました。このうちの『Meltdown』は先日から話題になっている脆弱性でIntel CPUとARMのCortex-A75が影響を受けて、『Spectre』はIntel / AMD / ARMが影響を受けると言われています。

以下、各社の発表になります。

Intel CPUの脆弱性を修正するとパフォーマンスダウンする問題ですが、LinuxではAMD CPUまでとばっちりを受けてパフォーマンスダウンをしています。Linux kernel 4.15でAMD CPUが除外されておらず、安全でないCPU(insecure_cpu)のバグとして扱われているためこの現象が生じています。

2017年12月26日に、AMDのTom Lendacky氏が同社のCPUは今回の脆弱性の影響を受けないことをLinux kernelのメーリングリストで伝えていますが、1週間経過してもLinux kernelには反映されていません。

AMDの主張どおり、今回の脆弱性の影響を受けないのであれば、パフォーマンスダウンはとばっちり以外のなにものでもないため一刻も早い反映が望まれます。

2018/1/4追記

続報書きました。上記の脆弱性は『Meltdown』と呼ばれ、AMD CPUは影響を受けませんが、他にも『Spectre』という脆弱性があり、そっちはAMD CPUにも影響があるとのことです。詳細は下記の記事へどうぞ。

(Source:The Register / ComputerBase / TPU / Phoronix 12 / Reddit)

過去10年間に製造されたIntelのCPUに、カーネルメモリの内容を読み取られる脆弱性があることが判明しました。

この脆弱性を悪用すると、データセンターやクラウドコンピューティングなどで使用されている仮想マシン上にいるユーザは、同じ物理マシン上の他の仮想マシンのデータへのアクセスが可能となり、パスワードやIDなどの情報を読み取るといったことが可能になると言われています。

OMEN、ENVY、EliteBookなどのHP製ノートPC数百台に、キーロガーとして悪用できるデバッグコードが含まれていることが判明しました。このコードはSynaptics TouchpadドライバのSynTP.sysに仕込まれており、デフォルトでは無効になっているものの、下記のレジストリ値を設定すれば有効にできるとのことです。

| HKLM\Software\Synaptics\%ProductName% HKLM\Software\Synaptics\%ProductName%\Default |

HPは影響を受けるノートPCのリストと、ドライバのアップデートを公開しました。HP製ノートPCをお使いの方は、下記のリンク先で確認しておいた方が良いでしょう。

HPはつい先日もテレメトリサービスを配信して、大幅なパフォーマンスの低下を引き起こしたり、同意なくインストールされたなどとしてユーザから非難を浴びています。

(Source:Born's Tech / gHacks / Reddit / HP Support Forum)

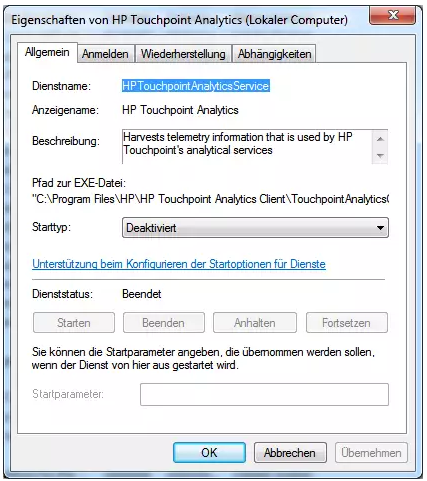

HPは自社製品を使用するユーザのPCに『HP Touchpoint Manager』というソフトの配信とインストールを開始しました。このソフトがインストールされると、同時に『HP Touchpoint Analytics』というテレメトリサービスまでインストールされてしまいます。

このテレメトリサービスは1日1回、HPにデータを送信しているようですが、送信されるデータの中身については明らかになっていません。また、このテレメトリサービスがインストールされていると、CPUの負荷が高くなり、システムに大幅なパフォーマンス低下を引き起こす場合があります。

他にも、このテレメトリサービスをインストールされたユーザからは 「同意なしにいつの間にかサイレントインストールされていた」 との非難の声も出ています。

インストール経路はハッキリとは判明していませんが、一部のユーザは 「HP Support AssistantにHP Touchpoint Analyticsが追加されていた」 と報告しており、HP Support Assistantを介して適用されている可能性が濃厚となっています。

このテレメトリサービスがお使いのPCに混入しているかは、サービスに『HP Touchpoint Analytics』があるかどうかで確認できます。もし、あった場合はテレメトリサービスがインストールされています。

ユーザにとっては何のメリットもなく、無駄にCPUリソースを使われて電力を消費されるため、 「それでもHPに協力したい!」 という人以外は、下記の手順でアンインストールすることをおすすめいたします。

なお、HP Support Assistantを使い続けるかぎり、今後も似たようなことがまた起こる可能性は高いと思われます。HP Support Assistantの使用についてもご一考した方が良いでしょう。

(Source:Security Notification for CCleaner v5.33.6162 ... / Hackers compromised free CCleaner ...)

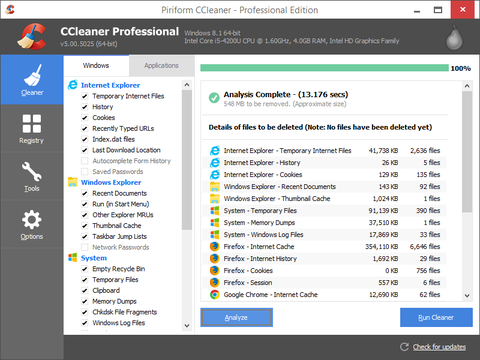

Piriformの32bit版『CCleaner v5.33.6162』と『CCleaner Cloud v1.07.3191』に、ウイルスの混入があったことが判明しました。このバージョンは2017年8月から公開されており、いくつかの悪意のあるWebサイトへ接続するリモート管理ツールが含まれています。

ウイルスに感染すると機密性の低いデータ(コンピュータ名、IPアドレス、インストールされたソフトウェア、実行中のソフトウェア、ネットワークアダプタのリスト)が第三者の保有する米国のサーバに送信されます。他のデータが送信されたという兆候は今のところ見つかっていません。

Piriformは米国の法執行機関と協力して、2017年9月15日にトラフィックが誘導されるサーバを停止し、既知の被害が発生することはなくなりました。

今回のウイルス混入はハッカーがPiriformにマルウェアを侵入させたことが起因して起こり、影響を受けるユーザは約227万人になるとのことです。

Piriformはプレスリリースで謝罪しており、該当バージョンをお使いの方はウイルスが除去された最新バージョンの使用を推奨しています。

(Source:ZDNet / eTeknix)

<ザックリ意訳>

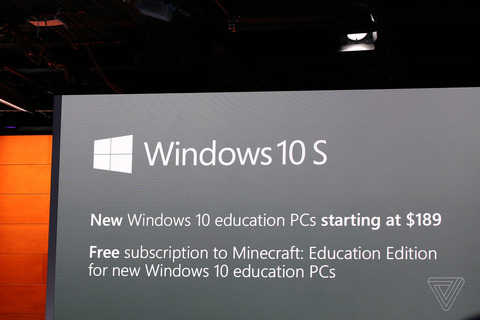

Microsoftは2017年6月8日にブログで 「Windows 10 Sは既知のランサムウェアの影響を受けない」 と豪語した。これが本当かどうか、ZDNetはセキュリティ研究者のMatthew Hickey氏に依頼してWindows 10 Sをランサムウェアに感染させることが可能か試すことにした。

結果、Matthew Hickey氏はわずか3時間ほどで成功した。Matthew Hickey氏は 「簡単すぎて正直驚いている」 と述べている。

攻撃には悪意のあるマクロベースのWord文書を作成し、Word文書を開くとDLLインジェクションが行われる方法を利用した。そこを起点にクラックを進め、最終的にはシステム特権を得てコンピュータを自由にリモートアクセスできるようになった。

Matthew Hickey氏は 「この状態はアンチマルウェアやファイアウォールなどを無効にしたり、重要なWindowsのファイルを上書きすることができる。ランサムウェアをインストールすることもできる。ゲームオーバーだ」 と述べた。

上記内容がZDNetなどの海外メディア各所で報じられました。

Windows 10 Sは基本的にWindowsストアのアプリケーションしか動作しないため、比較的ウイルスの影響を受けにくい仕様だとは思いますが、Microsoftが主張する 「Windows 10 Sは既知のランサムウェアの影響を受けない」 というのは誇大広告だったようです。

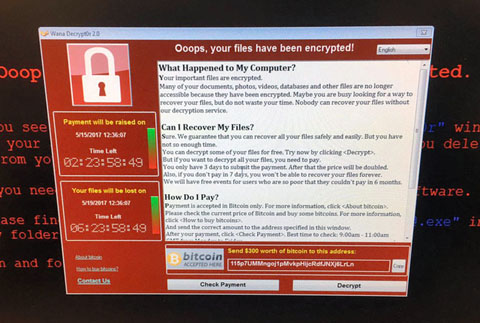

『Wana Decrypt0r 2.0』『WannaCry 2.0』などで呼ばれるランサムウェアによって暗号化されたファイルを復号する『Wannakey』が有志により作成されました。この復号ソフトは下記サイトからダウンロードが可能で、対象OSはWindows XP専用となります。

GitHub - aguinet/wannakey: Wannacry in-memory key recovery for WinXP

https://github.com/aguinet/wannakey

復号の仕組みは、暗号化の際に使用したメモリ領域が開放されていなければ、メモリ上の情報を読み取って復号を可能にするとのこと。つまるところ、PCの再起動や、その他の処理などでメモリ上の情報が消えているとNGとなります。

条件はかなり厳しく、また、これらの条件が揃っていても成功するとは限らず 「成功するには運が必要になる」 と作者は語っています。

(Source:http://blog.trendmicro.co.jp/archives/14979)

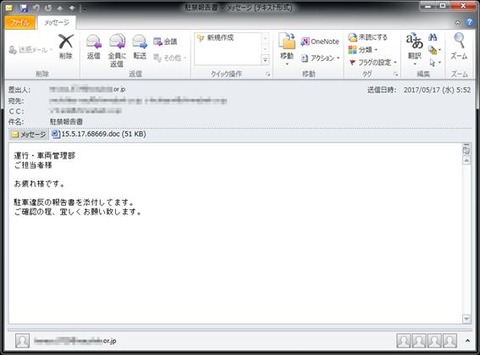

トレンドマイクロによると日本国内で大規模なマルウェアスパムのキャンペーンが行われていて、2017年5月14日から5月18日までの5日間で、43万件以上のウイルス添付メールが確認されているとのこと。

主な送信日時と件名は下記になります。

| 日時 | メール件名 |

| 2017/05/15 | 予約完了[るるぶトラベル] 配信 |

| 2017/05/16 | 請求書 文書 請求書「invoice」 保安検査 【賃貸管理部】【解約】・駐車場番 など |

| 2017/05/17 | 駐禁報告書 全景写真添付 御礼 トレンドデータ キャンセル完了のお知らせ 発送の御連絡 EMS配達状況の確認 – 郵便局 – 日本郵政 など |

| 2017/05/18 | Fwd: 支払条件確認書 など |

これらの件名が使用されているメールの添付ファイルを開くと、銀行やクレジットカードなどのアカウント情報をターゲットにしたウイルスに感染します。

トレンドマイクロは 「この一連のスパムメールの拡散活動は継続して行われており、ユーザはこれらの添付ファイル付きのスパムメールを安易に開かないよう注意が必要です」 と注意を呼びかけています。

2017年4月に『Wana Decrypt0r 2.0』『WannaCry 2.0』の元となったエクスプロイトを流出させたハッカー集団のShadow Brokersですが、2017年6月に新たなエクスプロイトの販売を開始することをBlogで予告しました。

Blogでは、毎月の会費を支払うことで『Windows 10の新たなエクスプロイト』『ブラウザやルータ、スマートフォン向けのエクスプロイト』などを提供すると述べています。

これらが『Wana Decrypt0r 2.0』『WannaCry 2.0』の第2波となるほど脅威になるかはわかりませんが、バックアップ等、万が一に備えた対策をしっかりととっておくことが推奨されます。

関連記事

【ウイルス】 『WannaCry 2.0』によって暗号化されたファイルを復号するソフト『Wannakey』が登場。ただし……

【ウイルス】 『Wana Decrypt0r 2.0』『WannaCry 2.0』の実行ファイル名は『taskse.exe』

【ウイルス】 約100か国で大規模なサイバー攻撃、ランサムウェアの被害が約7万5000件 [Update 1: Win7/8.1/10でSMB1自体を無効化する方法を記載]

世間を賑わせているランサムウェアの『Wana Decrypt0r 2.0』『WannaCry 2.0』ですが、有志によりその実行ファイル名等が判明しました。

(Source:日産英工場にも被害…サイバー攻撃100か国に)

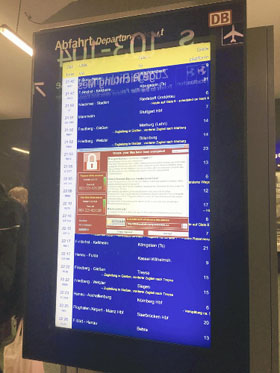

『ランサム(身代金)ウェア』と呼ばれるウイルスによる大規模なサイバー攻撃が12日、世界へと広がった。英BBCなどは、英米露など約100か国・地域で約7万5000件の被害が出たと伝え、日産自動車の英工場にも影響が及んだ。オランダ・ハーグの欧州警察機構(ユーロポール)は13日、 「攻撃は前例を見ない水準だ」 とする声明を発表し、国際協力を呼びかけた。

12日、独フランクフルトの鉄道駅で、支払い要求のメッセージが表示された電光掲示板 |

上記内容が各所で報じられました。イングランドとスコットランドでは医療機関のシステムが被害を受けて、手術が中止になるケースもあったようです。

『Wana Decrypt0r 2.0』『WannaCry 2.0』などの名前を持つこのランサムウェアは、SMB1の脆弱性(MS17-010 / CVE-2017-0144)を悪用していますが、サポート期間中のOSは2017年3月度のWindows Updateで修正済みとなっています。

しかし、Microsoftは今回の騒動を受けて、サポートが既に終了しているOS(XPなど)用の修正パッチ(KB4012598)も緊急リリースしました。現在、下記のアドレスからダウンロードができるようになっています。

Microsoft Updateカタログ 『KB4012598』

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

< Update 1: Win7/8.1/10でSMB1自体を無効化する方法 >

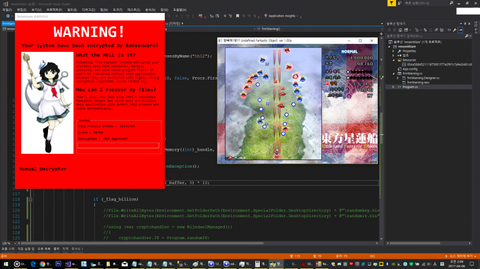

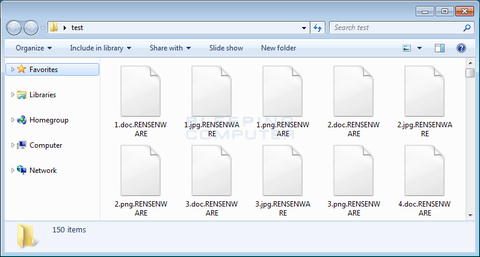

(Source:RensenWare Will Only Decrypt Files... / RensomWare Holds Your Files...)

<ザックリ意訳>

数日前から『東方星蓮船』というゲームの高難易度モード(Lunatic)で、2億点以上取らないと暗号化したファイルを復号しないというランサムウェア『RensenWare』が話題になっている。

このランサムウェアは金銭の要求をせず、ただ、ゲームで2億点以上取ることを要求していて、それが達成できなければ暗号化されたファイルは永久に失われる。

しかし、暗号化している間にシャドウボリュームの削除をしたり、何かしらの方法で復元されないようさらなる対策を講じるようなことはなく、本気度は低いためジョークではないかと思っていた。

このランサムウェアを作成した韓国の大学生から我々にコンタクトがあり下記のように謝罪した。

私はジョークのつもりでこれを作りました。配布前に暗号化/復号のロジックを削除するべきでした。しかし、私はそれをしませんでした。 私は復号に必要な値をメモリに書き込むツールを作成して下記で配布しています。本当に申し訳ありませんでした。 |

私の予想どおりにこのランサムウェアはジョークのようだ。

上記内容が海外メディアのBleeping Computerなどで報じられました。

『RensenWare』は拙いプログラムのため、PCの構成に光学ドライブがあるだけでクラッシュするようですが、それに引っかからずに実行されると実際に暗号化が始まります。

犯人や一次ソースのBleeping Computerの専門家はこのマルウェアをジョークと言っていますが、実際に暗号化までしている時点でどこがジョークと言えるのでしょうか。まったく理解のできない感性をしています。

「ファイルを暗号化されたけど、な~んだ、ジョークか!」

なんて思う人がいるのでしょうか。こんな思考ができるなら、どうかしていると思います。

ジョークというのはPCなどに何も影響が出ないもののことを言います。万が一にもご年配の方が感染して対処できるのでしょうか。このソフトはジョークなんかではなく、れっきとしたマルウェアと呼ぶべきでしょう。

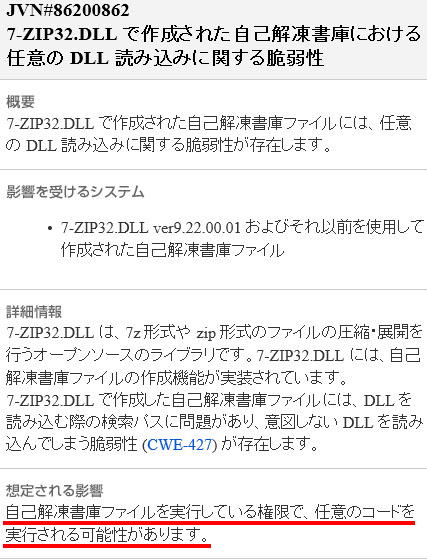

(Source:https://jvn.jp/jp/JVN86200862/index.html)

『7-zip32.dll』に圧縮ファイルを解凍するだけで任意のコードが実行される脆弱性が見つかりました。この問題はver9.22.00.02にアップデートすることで解決します。『7-zip32.dll』をお使いの方は、下記の作者様サイトからダウンロードができます。

AkkyWareHOUSE

http://akky.xrea.jp/download/7-zip32.html

今回、言及されているのは『7-zip32.dll』についてですが、64bit版の『7-zip64.dll』もver9.22.00.02ベースにアップデートが施されています。『7-zip64.dll』も影響を受けるのかはわかりませんが、お使いの方はアップデートしておいた方が良いでしょう。64bit版は下記の作者様サイトへどうぞ。

綾川的趣味之接続集

http://ayakawa.o.oo7.jp/soft/ntutil.html#7z

「そもそもこれらのDLLってなんぞ」 という方向けに軽く説明いたしますと、『ExpLzh』といった圧縮解凍ソフトなどを使っている方向けのファイルになります。

<ザックリ意訳>

Firefox 50.0.1以下に、JavaScriptを利用して任意のコードを実行する脆弱性が発見されました。この脆弱性はTor Browerをターゲットにしており、既に攻撃が確認されております。

現在のところ、Tor Browserに対しての攻撃しか見つかっておりませんが、Firefoxに対して使われることも予想されております。

この脆弱性は2016/11/30(米国時間)に配信されたFirefox 50.0.2、Tor Browser 6.0.7で修正されました。

Firefoxはついこの前50.0.1が配信されたばかりですが、手動更新勢の方はお忘れなく!特にTor Browserユーザの方は必ず更新しておきましょう。

火狐系ブラウザのPale Moonに関しては、

「Pale Moonがこの脆弱性の影響を受ける可能性は極めて低い」

と開発者は語っております。

2016/12/03追記

2016/12/02(米国時間)に配信されたPale Moon 27.0.2でこの問題は修正されました。

2016/07/20、WindowsUpdateにKB3035583(Win10アプグレ関連、GWX)が再々々々…度来ております。Windows10にする気のない人は非表示にしてどうぞ。Win10アプグレキャンペーン終了目前の最後っ屁といったところでしょうか…

Win10関連パッチを避けてきた皆様、1年とンヶ月、お疲れ様でした!\(^o^)/

あとは「この画面からアップグレードすると今なら○割引!」みたいな糞ポップアップが表示されるような糞パッチが配信されないことを祈るばかりです/(^o^)\

追記

環境によってはKB3173040(同じくWin10アプグレ関連)が来ている場合があるようです。こちらもアプグレする気のない人は非表示にしてどうぞ。

2016/05/26、WindowsUpdateにKB3035583(Win10アプグレ関連、GWX)が再々々々…度来ております。Windows10にする気のない人は非表示にしてどうぞ。

前回が2016/5/6、前々回が2016/03/24、今回は20日で襲来とハイペース。2016/5/18頃から勝手にWin10化2nd seasonも襲来しておりますので、Win10にアプグレをしたくない人はお気をつけくださいませ。

尚、

(ソース:http://headlines.yahoo.co.jp/hl?a=20160525-36376047-bbc-int)

完全にウイルス化している模様。やり方がゴミすぎて草も生えない。

関連記事

【Win】 Microsoftという企業のやり方

【Win】 WindowsUpdateで入れなくても良いKBリスト

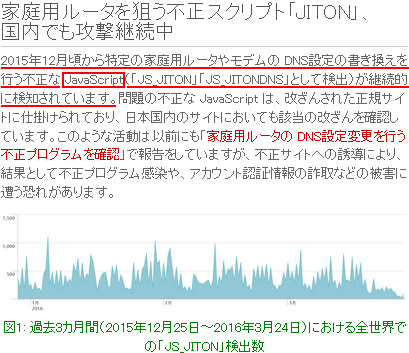

(ソース:http://blog.trendmicro.co.jp/archives/13114)

ウイルスと呼んで良いのかどうかはわかりませんが、このスクリプトの挙動は

ルータのID/PWを約1400パターン総当り ⇒ ビンゴ ⇒ DNS書き換え ⇒ 不正サイトへ誘導等

といった具合だそうです。JavaScriptを無効にしておけば、そもそもこういったスクリプトが実行されることもないのですが、多くのWebサイトはJavaScriptを使っているため無効にしてのブラウジングは中々に不便ですね…

この「JS_JITON」に関して言えば、対策方法は至って簡単で、わかりやすいパスワードや初期のパスワードのまま使わないことです。ルータ等が初期設定のままの人はお気をつけくださいませ。

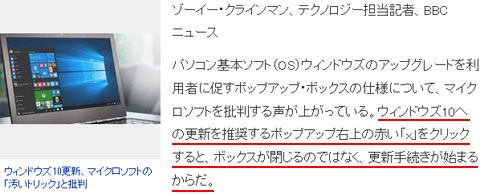

前回のあらすじ。「す」。

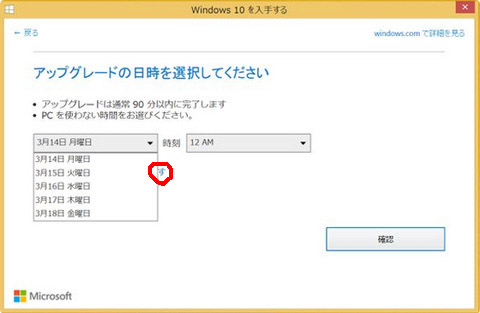

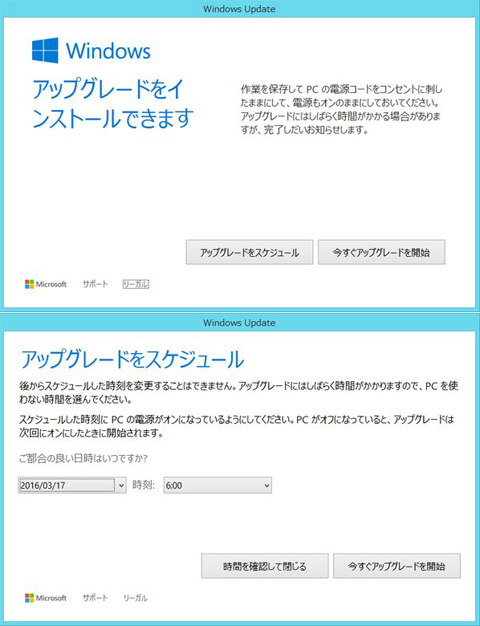

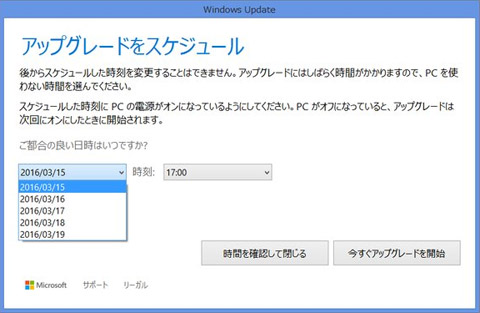

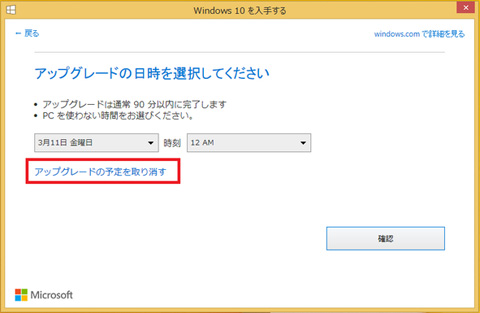

どうやら「アップグレードを取り消す」自体が無いバージョンもあるようです。

これは酷い。

それぞれを見比べてみると、タイトルが「Windows10を入手する」と「Windows Update」で違っています。文章も微妙に違いますね。このウイルス、色々と亜種があるようです。

もしかしたらタイトルが「Windows Update」の方は、スケジュール日付の中にでも「取り消し」があるのかと思い調べてみましたが

無いようです。

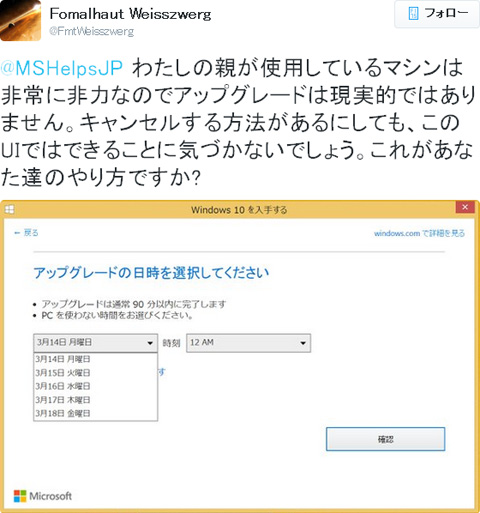

(ソース:https://twitter.com/FmtWeisszwerg/status/708906740792709120/photo/1)

そりゃ怒りますよね。この画面を見てふと気になったところがあります。

す?

なんぞこれと思い調べてみると

あ、アップグレードの取り消し項目あった。

そこで疑問です。この画面のスケジュール日付は最初から開いているのか、閉じているのか。閉じているのであれば、「アップグレードの予定を取り消す」も分かります。しかし、もし、万が一、スケジュール日付が開いたままであれば悪質としか言い様がありません。あえて言おう、ゴミであると。はてさて、どっちなんでしょう。

「そもそも」の話として

この画面自体があまりにも悪質なのですが。何故「はい」か「Yes」しか用意していないのか。ここに「アップグレードの取り消し」を載せるくらい簡単に出来ますよね。故意に分かりにくくさせている、としか思えません。

話は変わりますが、MS公式でWindows10にアップグレードをさせない方法を公開しているのはご存知でしょうか?↓こちらがそのページになります。

https://sway.com/JZF2z8BPmK3TChUs

(※2016/03/20追記:↑、消されました。新しいやり方が公開されたようです⇒ https://sway.com/paGpQ6qPQYtxokYE ただ、内容が変わるたびにアドレスも変わっているようなので、このアドレスもいつまで見ることができるかはわかりません)

(私信:教えていただきありがとうございます)

これらの手順を踏んでください、ってことだそうです。あほくさ。辞めたらこの仕事。

理解出来る人ならまぁいいでしょう。理解出来ないPC初心者やご年配の方向けに「Windows10に関する全てを抹消.exe」でも用意して、ワンポチで綺麗に出来るパッチを用意するべきではないでしょうか。

こんなサイトを作るくらいなら、それくらいのプログラムを用意することも出来るんじゃないんですかね。しかし、MSは用意しない。あえて複雑化させているようにしか思えません。

これも「そもそも」の話なのですが、本来なら

・Windows10へのアップグレードプログラムを、手動でダウンロード式にする

・やっぱり止めたい人向けに「Windows10に関する全てを抹消.exe」を用意する(というかアンインストーラ)

こうするだけで良かったはず。それなのにゴリ押ししてくるから信用を無くし、MSのブランドイメージが最悪のものになる。こんなことくらい分かりそうなものですが、それが分からないのがMS。もしくは分かっててやって、それでも「MS最高!」って言える訓練された豚のみを選別したいのかもしれません。

今までMicrosoftという企業を信用して、自動更新&全適用の結果、勝手にWindows10にされてイライラしている人は、今一度、Microsoftがどういう企業であるかを考えた方が良いかもしれません。