WindowsUpdateでちょくちょく見かけるフォント関連の問題について、だらだらと対処方法を書き連ねていこうと思います。

5月KB3048074

特別な細工がされた文書を開いた場合や、TrueTypeフォントファイルが埋め込まれた信頼されていないWebページを表示した場合に、この脆弱性によりリモートでコードが実行される可能性があります。

7月KB3079904

特別な細工がされた文書を開いたり、埋め込まれたOpenTypeフォントを含む信頼されていないWebページにアクセスすると、リモートでコードが実行される可能性があります。

9月KB3086255

OpenTypeフォントファイルが埋め込まれた信頼されていないWebページを表示した場合に、この脆弱性によりリモートでコードが実行される可能性があります。

どれもこれもWebサイトを表示するとリモートでコードが実行される可能性有とのこと。

管理人が軽く検索した限り、Webサイトを見ただけでフォント経由でウイルス感染した、といったような情報は国内では見つからず。だからといって安心は出来ず、脆弱性があることは確か。

そこでふと思ったのですが、未知のフォント関連問題に対処する方法として、フォントのダウンロードを無効にすればいいんじゃね、と。

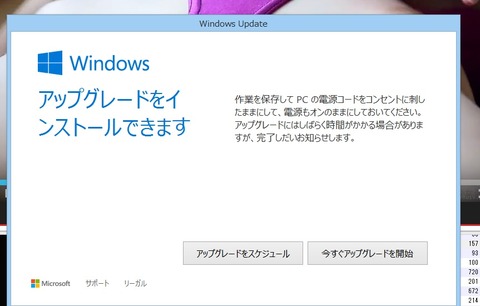

Internet Explorer

オプション ⇒ 「全般」タブ ⇒ 「ユーザー補助」 ⇒ 「Webページで指定されたフォントスタイルを使用しない」にチェックを入れる。「フォント」からお好みのフォントを指定。「セキュリティ」タブから「フォントのダウンロード」を無効。

Firefox系

about:config ⇒ gfx.downloadable_fonts.enabled ⇒ false

↑これでフォントのダウンロードを無効化して、設定のどこかにある「Webページが指定したフォントを優先する」のチェックを外す

この設定で、恒久的にWebサイトを見ただけでフォント経由による感染が防げるようになる、とまでは言い切れないものの、少なくともサイトに埋め込まれたフォントが読み込まれなくなり、セキュリティは向上するはず。信頼性のよくわからない海外サイトからも情報を拾ってくる人なんかは設定しておけば気休め程度にはなるかも。

問題点があるとすれば、どこのサイトを見ても同じフォントで表示。これを問題と思えるか、まったく問題なしと思えるかはその人次第。

あと、PDF等に埋め込まれたフォントへの対処は不可能です。あくまでWebサイトを見ただけで、フォント経由での感染が防げるかもしれない防げたらいいな、程度の気休め設定ということでひとつ。

実際にこれがどこまで有効な方法かは何とも言えません。ウイルス入りフォントを使ったサイトを探し出して、わざわざ踏みに行って確認、なんて酔狂な真似は管理人にはできまてん。ごめんちゃい。

備考

Webサイト指定フォントの優先を切らなくても、IEも火狐系もフォントのダウンロードを無効化するだけで問題ないかも?ただ、そうなってくると、もし、手元にないフォントを使っているサイトを表示させると、文字が表示されない可能性も?わからん。