| 更新履歴 ①本文を加筆修正。 ②v1809 October 2018 Update用KB4465065を追加。 |

MicrosoftはIntel CPUの脆弱性『L1 Terminal Fault(L1TF)』 (CVE-2018-3615 / CVE-2018-3646)に対応したWindows10用マイクロコードアップデートをMicrosoft Updateカタログにて公開しました。

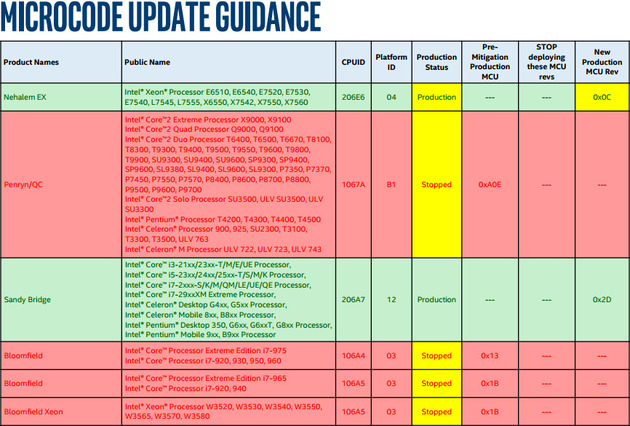

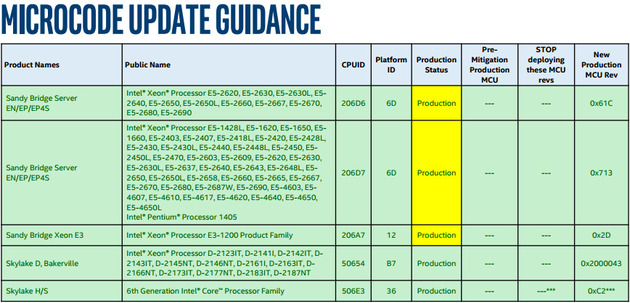

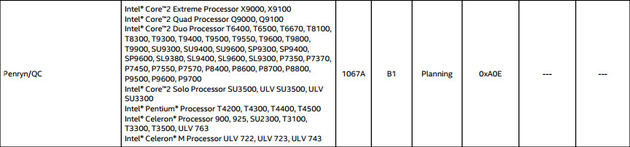

対象CPUはSkylake (Core i-6000シリーズ) ~ Coffee Lake (Core i-8000シリーズ)となります。より詳細な対象CPUは下記KB情報のリンクよりご確認くださいませ。

| バージョン | KB情報 / Microsoft UpdateカタログDLリンク |

| v1809 October 2018 Update | KB4465065 [ダウンロード] |

| v1803 April 2018 Update | KB4346084 [ダウンロード] |

| v1709 Fall Creators Update | KB4346085 [ダウンロード] |

| v1703 Creators Update | KB4346086 [ダウンロード] |

| v1607 Anniversary Update | KB4346087 [ダウンロード] |

| v1507 Threshold 1 | KB4346088 [ダウンロード] |

MicrosoftによるとこれらのマイクロコードアップデートはWindowsUpdateには降ってこないとのこと。必要な方は上記Microsoft UpdateカタログDLリンクよりダウンロードをどうぞ。

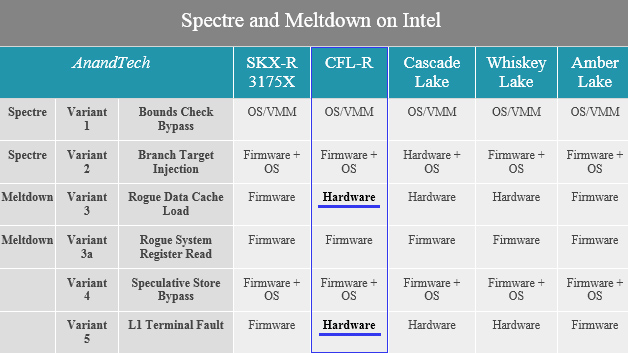

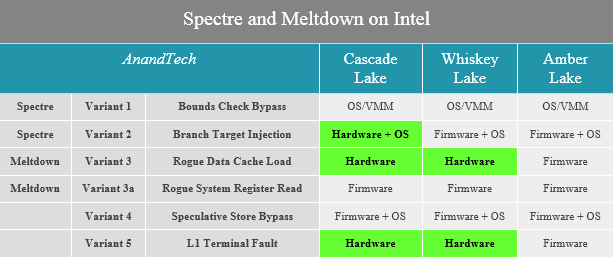

これらのマイクロコードにはこれまでに公開されてきたSpectre Variant 2 (CVE-2017-5715)、Spectre Variant 3a (CVE-2018-3640)、Spectre Variant 4 (CVE-2018-3639)に対する緩和策も含まれています。

以下、これらのパッチとBIOSアップデートとの違いの簡単な説明になります。