(Source:Darksiders III тест GPU/CPU)

『Darksiders III』の各種ベンチマークが公開されました。ベンチマークの測定シーンは下記になります。

上記シーンを1920 x 1080最高設定でMin 60 fpsを保つにはGTX 1070 8GB(Min 74 fps) / RX Vega 56 8GB(Min 64 fps)以上で可能となっています。

以下、最高設定での各種ベンチマークになります。

(Source:Darksiders III тест GPU/CPU)

『Darksiders III』の各種ベンチマークが公開されました。ベンチマークの測定シーンは下記になります。

上記シーンを1920 x 1080最高設定でMin 60 fpsを保つにはGTX 1070 8GB(Min 74 fps) / RX Vega 56 8GB(Min 64 fps)以上で可能となっています。

以下、最高設定での各種ベンチマークになります。

(Source:Hardware.Info)

各社のZ390マザーボードは高負荷時にどのくらいまでVRM温度が上がるのか。そんなVRM温度が気になる方向けに、Z390マザーボードのVRM温度一覧が公開されました。その結果がこちら!

Windows10 v1809 October 2018 Updateを適用後、HDMI / USB Type-C / DisplayPortのいずれかでモニタを接続すると、環境によっては接続先モニタから音が出なくなるという不具合が発生しています。Microsoftによるとこの不具合の原因はIntel Graphics Driver 24.20.100.6344 / 24.20.100.6345にあるとのこと。

この不具合に伴い、Microsoftは該当ドライバがインストールされている環境に対してv1809 October 2018 Updateの配信を停止しました。

現在、MicrosoftはIntelと協力して問題解決にあたっているとのことです。

FF15ベンチマークにまだ未発表、未発売のGeForce RTX 2060のリザルトが早くも掲載されました。結果がこちら!

(Source:Farming Simulator 19 тест GPU/CPU)

『Farming Simulator 19』の各種ベンチマークが公開されました。ベンチマークの測定シーンは下記になります。

上記シーンを1920 x 1080最高設定でMin 60 fpsを保つにはGTX 970 3.5GB(Min 60 fps) / R9 290X 4GB(Min 60 fps)以上で可能となっています。

以下、最高設定での各種ベンチマークになります。

2018年11月14日に配信された64bit版Outlook 2010用更新プログラムKB4461529を適用すると、Outlook 2010が起動直後などにクラッシュする不具合が発生しています。

お困りの方はKB4461529をアンインストールすることでこの不具合は発生しなくなります。ただし、KB4461529はセキュリティアップデートとなっており、アンインストールすると脆弱性が未修正のままになることには注意が必要です。Microsoftは修正されるまでOutlook on the Webの利用を検討するよう案内しています。

Microsoftは近日中に修正した更新プログラムのリリースを予定しており、進展があり次第下記のページを更新するとのことです。

< Update 1: 修正パッチ公開 >

この不具合が修正されたKB4461585が公開されました。2018年11月22日現在、Download Centerでのみの公開となっており、WindowsUpdateでの配信時期は未定となっています。ダウンロードは下記ページよりどうぞ。

2018年11月14日に配信されたWindows10用更新プログラムを適用後、Windows Media Playerで特定のファイルを再生するとシークバーが使用できなくなるという不具合が発生しています。影響を受けるOSバージョンと更新プログラムは以下となります。

| Windows10 OSバージョン | 2018年11月14日配信KB |

| v1809 October 2018 Update | KB4467708 |

| v1803 April 2018 Update | KB4467702 |

| v1709 Fall Creators Update | KB4467686 |

| v1703 Creators Update | KB4467696 |

| v1607 Anniversary Update | KB4467691 |

| v1507 Threshold 1 | KB4467680 |

Microsoftは今後の更新プログラムにて、この不具合の修正を予定しています。なお、この不具合の回避方法は案内されていません。お困りの方はWindows Media Playerを窓から投げ捨ててサードパーティ製のプレーヤーを使用しましょう。

この他にも2018年11月配信の更新プログラムを適用すると、Microsoft Accessがクラッシュするようになったり、Outlookがクラッシュするようになったりと、今月は自社製品の破壊活動に余念がありません。これらのアプリケーションをお使いの方はお気をつけくださいませ。

< Update 1: 修正済み >

この不具合は2018年12月12日配信のWindowsUpdateにて修正されました。

WindowsUpdateを実行し、2018年12月12日配信(あるいはそれ以降)の更新プログラムを適用することでこの不具合は発生しなくなります。

米AmazonからGeForce RTX 2070を個人輸入したら、中身を抜かれてガラクタが詰め込まれて届くという衝撃的な事件があった模様です。その詳細がこちら。

Amazonでの買い物でマケプレではなく、Amazon自身が販売しているもので偽物が送られた被害にあいました。

被害額は¥74000かなりの痛手です。

現在返品手続きの交渉を行っていますが難航しており上手く行かなければ、もうPC関係を売り払い足を洗います。— DeepRiver (@DeeepRiver) 2018年11月19日

(Source:Sunset Overdrive тест GPU/CPU)

PC版『Sunset Overdrive』の各種ベンチマークが公開されました。ベンチマークの測定シーンは下記になります。

上記シーンを1920 x 1080最高設定でMin 60 fpsを保つにはGTX 970 3.5GB(Min 67 fps) / RX 290 4GB(Min 64 fps)以上で可能となっています。元が2014年のゲームなだけあってか軽めですね!

以下、最高設定での各種ベンチマークになります。

2018年11月21日、Windows8.1のWindowsUpdateにFlashアップデートKB4477029が配信されました。WindowsUpdateを実行するか、手動勢は下記『ファイル直リンク』よりダウンロードをどうぞ。

KB4477029 (Windows8.1系用) ファイル直リンク:64bit / 32bit | その他のエディション

Win8.1用Flashのセキュリティアップデート。

Windows10 v1803 April 2018 Update以降の環境でCookieが正常に保存できなくなるという不具合が発生しています。とはいえ、この不具合はSysprepで作成したイメージを使用しなければ発生しないため、一般ユーザーが遭遇することはまずありません。発生条件は下記になります。

Microsoftはこの不具合の回避策をアナウンスしていますので、Sysprepでイメージを作成したい場合には下記のページをご覧くださいませ。

『バトルフィールドV』に最適化されたRadeon Software Adrenalin Edition 18.11.2ドライバが公開されました。リリースノートによると、下記の不具合が修正されています。

[ 修正された不具合 ]

・RX Vegaシリーズでシステムアイドル時にメモリクロックが高くなる問題

・Radeon Softwareのアップデート通知にインストール済みのドライバが使用可能なソフトウェアアップデートとして誤って表示される問題

ダウンロードは下記サイトからどうぞ。

『Fallout 76』の各種ベンチマークが公開されました。ベンチマークの測定シーンは以下になります。

上記シーンを1920 x 1080最高設定でMin 60 fpsを保つにはGTX 970 3.5GB(Min 60 fps) / RX 580 8GB(Min 60 fps)以上で可能となっています。なお、フレームレートは最大62 fpsでロックされています。

以下、最高設定での各種ベンチマークになります。

Windows10 v1809 October 2018 Update適用後、タッチキーボードに多数の不具合が発生しています。現在確認されている不具合は以下となります。

|

・クリップボードの履歴画面を表示すると、以降、タッチキーボートが起動してこなくなる。 ・タッチキーボードからクリップボードの履歴画面を表示すると、一度、アプリケーションからフォーカスを外さないとタッチキーボードが起動してこない。 詳細: https://blogs.msdn.microsoft.com/japan_platform_sdkwindows_sdk_support_team_blog/2018/11/14/behavior_when_touching_a_read-only_text_box/ |

[ 不具合② ]

|

・WPFアプリケーションで不要なタイミングでタッチキーボードが起動してきてすぐに閉じる。 詳細: https://blogs.msdn.microsoft.com/japan_platform_sdkwindows_sdk_support_team_blog/2018/11/14/touchkeyboard_starts_up_at_unnecessary_timing_and_it_closes_immediately/ |

[ 不具合③ ]

| ・WPFアプリケーションで読み取り専用のTextBoxをタッチすると、読み取り専用にもかかわらずタッチキーボードが表示される。または、タッチキーボードの表示後にすぐに閉じる。 詳細: https://blogs.msdn.microsoft.com/japan_platform_sdkwindows_sdk_support_team_blog/2018/11/14/behavior_when_touching_a_read-only_text_box/ |

不具合①は詳細のリンク先にて回避策が案内されていますが、2018年11月18日時点で不具合②および③の回避策はありません。Microsoftはこれらの不具合を調査しており、進展があり次第、上記リンク先にて案内を予定しています。

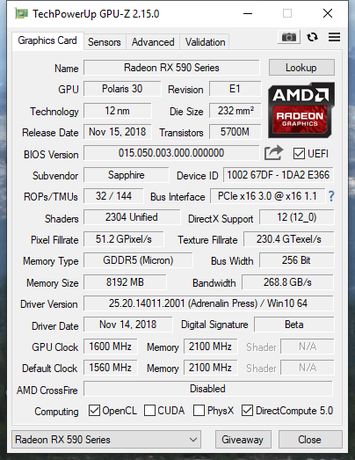

GPU-Z 2.15.0が公開されました。今回のアップデートでは各種バグ修正とRADEON RX 590 / Intel Whisky Lake (UHD Graphics 617)などのサポートが含まれています。

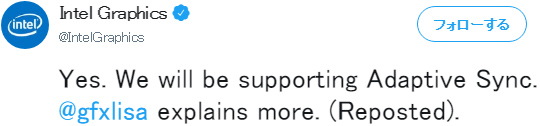

Intelは公式ツイッターアカウントにて、

(Source:@IntelGraphics) 「私たちはAdaptive-Syncをサポートします」 |

と、Adaptive-Syncへの対応を明言しました。

IntelがAdaptive-Syncに対応するという話はこれまでにも出てきており、今回はそれを再確認する形となりました。ただ、これもこれまでどおり、具体的な対応時期や、iGPU / dGPUのどれに対応するのかまでは言及されていません。より詳細な続報が待たれます。

2018/12/13追記

IntelはGen11よりAdaptive-Syncに対応することを発表しました。詳細は下記の記事をご覧くださいませ。

『Hitman 2』、『バトルフィールドV』、『Fallout 76』への最適化とRX 590のサポートが追加されたRadeon Software Adrenalin Edition 18.11.1ドライバが公開されました。リリースノートによると、下記の不具合が修正されています。

[ 修正された不具合 ]

・Windows10 v1809 October 2018 Update環境でRadeon Overlayを使用すると、ゲームが不安定になったりクラッシュする問題

・Windows7環境でアサシンクリード オリジンズがクラッシュする問題

・Wolfenstein II: The New Colossusで溶岩や水の表示がおかしくなる問題

・Strange BrigadeをDirectX12でプレイするとクラッシュする問題

ダウンロードは下記サイトからどうぞ。

| 更新履歴 ① RX 590サポート版18.11.1の公開に伴い本文およびリンクアドレスを加筆・修正。 |

(Source:EVGA Forums / [H]ard Forum / [H]ard OCP)

RTX 20シリーズの突然死について、初期Turingカードの一部に問題があったと発表がされたRTX 20シリーズですが、今度は発火騒ぎとなっています。

GeForce RTX 2080 Ti使用者がWebブラウジングをしているとPCの電源が落ち、PCのサイドパネルを覗いてみると突如としてRTX 2080 Tiが発火したとの報告が出てきました。発火したカードがこちら。

RTX 20シリーズの突然死について、NVIDIAは初期Turingカードの一部に問題があったことを発表しました。以下、NVIDIAのアナウンスになります。

Limited test escapes from early boards caused the issues some customers have experienced with RTX 2080 Ti Founders Edition. We stand ready to help any customers who are experiencing problems. Please visit www.nvidia.com/support to chat live with the NVIDIA tech support team (or to send us an email) and we’ll take care of it. (Source:NVIDIA) 初期カードのテストエスケープにより、一部のRTX 2080 Ti Founders Editionで問題が発生しました。私たちは問題を抱えているお客様を支援する用意があります。『www.nvidia.com/support』にアクセスしてNVIDIAテクニカルサポートチームとライブチャットを行うか、またはemailでお知らせください。 |

あまり見慣れない言葉で書かれていますがテストエスケープとは 「テストでは良品と判断されたものの実は不良品(または故障手前の低品質)だったもの」 です。NVIDIAは 「どこの部分のテストエスケープなのか」 は触れておらず、具体的な問題点については言及していません。いずれにしても、どこかしらの品質に問題があり、それが原因で突然死が発生しているのは間違いないようです。

気になる部分として、今回、NVIDIAはRTX 2080 Ti Founders Editionだけに限定した発表となっています。Founders Edition以外やRTX 2080 / 2070でも突然死の報告が出ているため、こちらについても早急な対応が求められます。