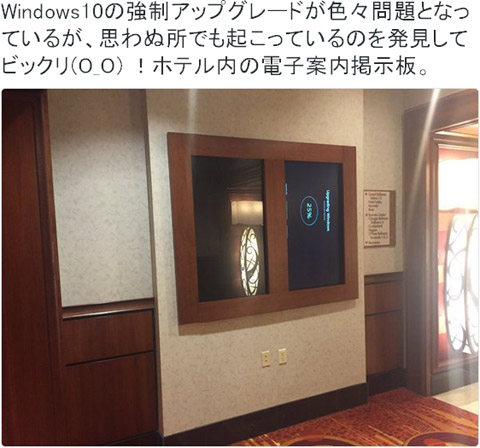

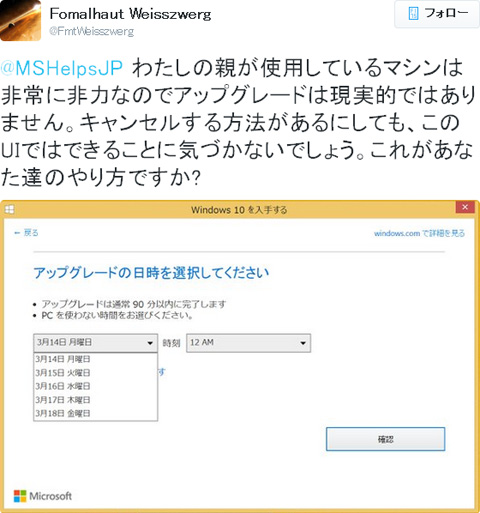

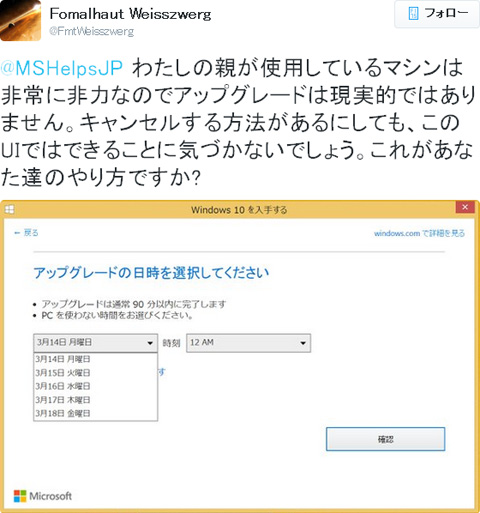

(ソース:https://twitter.com/FmtWeisszwerg/status/708906740792709120/photo/1)

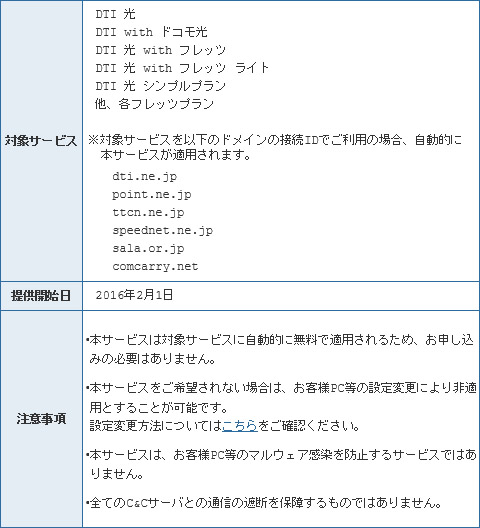

そりゃ怒りますよね。この画面を見てふと気になったところがあります。

す?

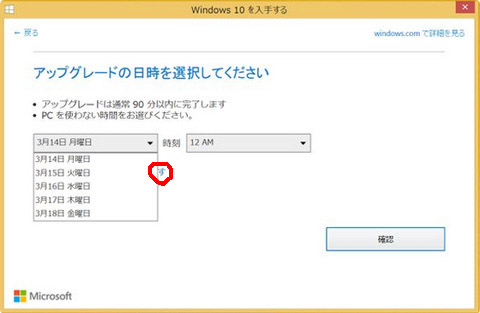

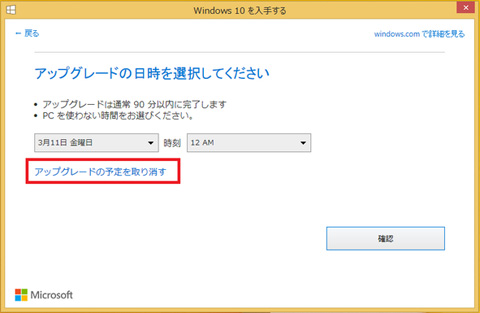

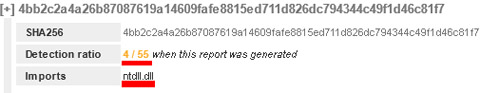

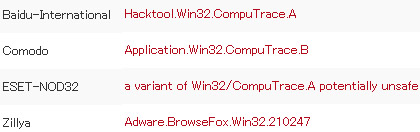

なんぞこれと思い調べてみると

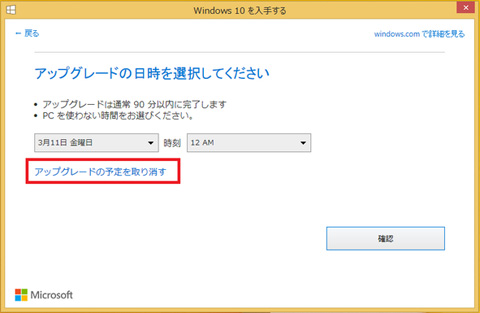

あ、アップグレードの取り消し項目あった。

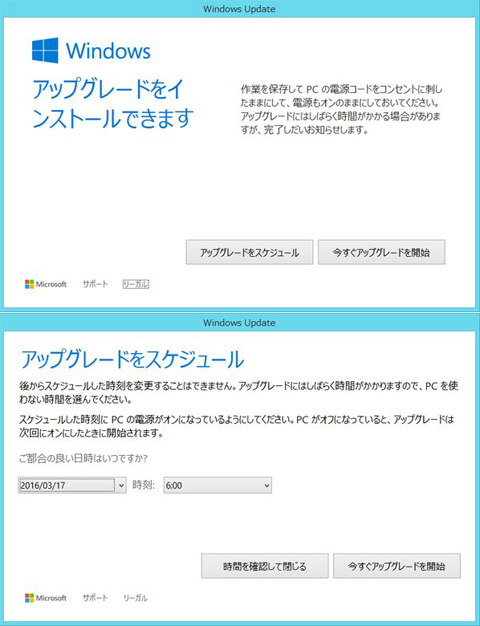

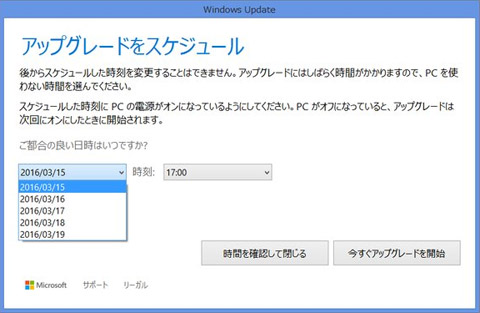

そこで疑問です。この画面のスケジュール日付は最初から開いているのか、閉じているのか。閉じているのであれば、「アップグレードの予定を取り消す」も分かります。しかし、もし、万が一、スケジュール日付が開いたままであれば悪質としか言い様がありません。あえて言おう、ゴミであると。はてさて、どっちなんでしょう。

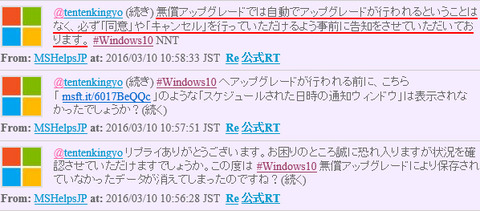

「そもそも」の話として

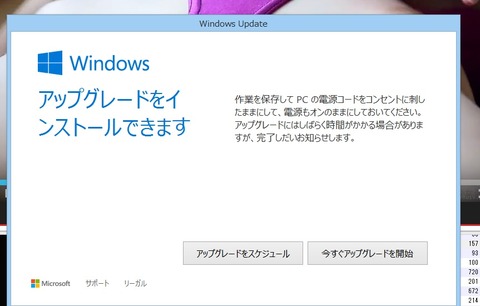

この画面自体があまりにも悪質なのですが。何故「はい」か「Yes」しか用意していないのか。ここに「アップグレードの取り消し」を載せるくらい簡単に出来ますよね。故意に分かりにくくさせている、としか思えません。

話は変わりますが、MS公式でWindows10にアップグレードをさせない方法を公開しているのはご存知でしょうか?↓こちらがそのページになります。

https://sway.com/JZF2z8BPmK3TChUs

(※2016/03/20追記:↑、消されました。新しいやり方が公開されたようです⇒ https://sway.com/paGpQ6qPQYtxokYE ただ、内容が変わるたびにアドレスも変わっているようなので、このアドレスもいつまで見ることができるかはわかりません)

(私信:教えていただきありがとうございます)

これらの手順を踏んでください、ってことだそうです。あほくさ。辞めたらこの仕事。

理解出来る人ならまぁいいでしょう。理解出来ないPC初心者やご年配の方向けに「Windows10に関する全てを抹消.exe」でも用意して、ワンポチで綺麗に出来るパッチを用意するべきではないでしょうか。

こんなサイトを作るくらいなら、それくらいのプログラムを用意することも出来るんじゃないんですかね。しかし、MSは用意しない。あえて複雑化させているようにしか思えません。

これも「そもそも」の話なのですが、本来なら

・Windows10へのアップグレードプログラムを、手動でダウンロード式にする

・やっぱり止めたい人向けに「Windows10に関する全てを抹消.exe」を用意する(というかアンインストーラ)

こうするだけで良かったはず。それなのにゴリ押ししてくるから信用を無くし、MSのブランドイメージが最悪のものになる。こんなことくらい分かりそうなものですが、それが分からないのがMS。もしくは分かっててやって、それでも「MS最高!」って言える訓練された豚のみを選別したいのかもしれません。

今までMicrosoftという企業を信用して、自動更新&全適用の結果、勝手にWindows10にされてイライラしている人は、今一度、Microsoftがどういう企業であるかを考えた方が良いかもしれません。

関連記事

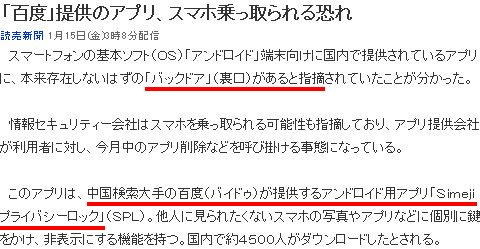

【雑記】 感染拡大

【Win】 環境によって「アップグレードを取り消す」が無い場合もある模様

【Win】 MS「勝手にWin10になることはない」 ←本当に??

【Win】 悲報 各所で勝手にWindows10になる現象が多発している模様

【雑記】 やたらうどんを食わせたがるラーメン屋

【Win】 何もしていなくてもWindows10にアプグレされる?

【Win】 WindowsUpdateで入れなくても良いKBリスト