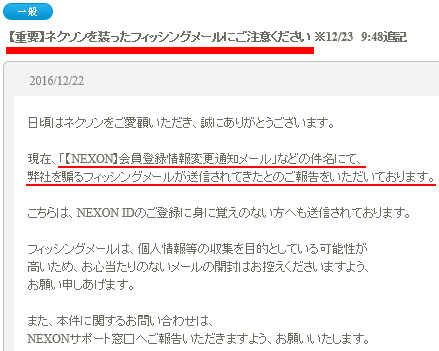

(Source:http://www.nexon.co.jp/news/detail.aspx?no=132318)

2016年12月22日ごろから「【NEXON】会員登録情報変更通知メール」という件名で、下記内容のフィッシング詐欺メールがばら撒かれております。

(Source:http://www.nexon.co.jp/news/detail.aspx?no=132318)

2016年12月22日ごろから「【NEXON】会員登録情報変更通知メール」という件名で、下記内容のフィッシング詐欺メールがばら撒かれております。

<ザックリ意訳>

Firefox 50.0.1以下に、JavaScriptを利用して任意のコードを実行する脆弱性が発見されました。この脆弱性はTor Browerをターゲットにしており、既に攻撃が確認されております。

現在のところ、Tor Browserに対しての攻撃しか見つかっておりませんが、Firefoxに対して使われることも予想されております。

この脆弱性は2016/11/30(米国時間)に配信されたFirefox 50.0.2、Tor Browser 6.0.7で修正されました。

Firefoxはついこの前50.0.1が配信されたばかりですが、手動更新勢の方はお忘れなく!特にTor Browserユーザの方は必ず更新しておきましょう。

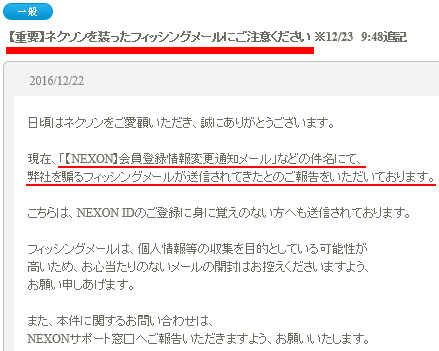

火狐系ブラウザのPale Moonに関しては、

「Pale Moonがこの脆弱性の影響を受ける可能性は極めて低い」

と開発者は語っております。

2016/12/03追記

2016/12/02(米国時間)に配信されたPale Moon 27.0.2でこの問題は修正されました。

2016/07/20、WindowsUpdateにKB3035583(Win10アプグレ関連、GWX)が再々々々…度来ております。Windows10にする気のない人は非表示にしてどうぞ。Win10アプグレキャンペーン終了目前の最後っ屁といったところでしょうか…

Win10関連パッチを避けてきた皆様、1年とンヶ月、お疲れ様でした!\(^o^)/

あとは「この画面からアップグレードすると今なら○割引!」みたいな糞ポップアップが表示されるような糞パッチが配信されないことを祈るばかりです/(^o^)\

追記

環境によってはKB3173040(同じくWin10アプグレ関連)が来ている場合があるようです。こちらもアプグレする気のない人は非表示にしてどうぞ。

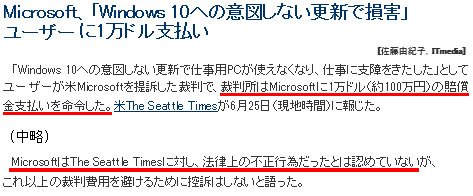

(ソース:http://www.itmedia.co.jp/news/articles/1606/28/news070.html)

Win10化されてブチギレている人には朗報ですね。しかし、MSは非を認めていないようで。

以下、法知識に疎い管理人の駄文。

向こうの裁判の制度はよく知りませんが、日本でいうところの最高裁までいってそこでもMSに支払い命令が下ったらMSに逃げ道はない感じなのでしょうか。それを避けるために一審で逃げた?ように見えなくもないような気がしたりしなかったり。

裁判費用の節約て、おたくならそれくらいの費用、余裕で出せますやん…

疑問なのはEULAに「何があっても責任は取らない」と書いておけば、意図的に配信したウイルスに対して責任は取らなくても良いのかどうか。もし、責任を取らなくても良いのならEULA最強っすね。そんなバカな。いくらなんでもそれはまかり通らないでしょう。

故に今回の一審での判決ではないでしょうか。

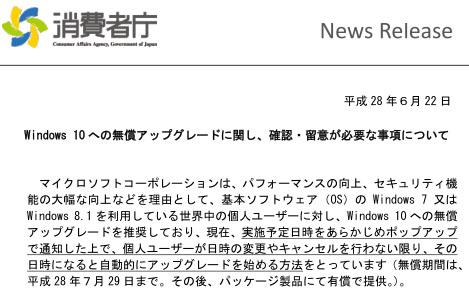

(ソース:http://www.caa.go.jp/adjustments/pdf/160622adjustments_1.pdf)

草生える。いやまぁあまり笑えないっすけど…。全文は上記pdfをどうぞ。

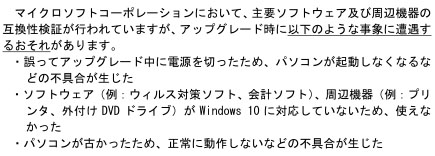

注目点はここでしょう。

え、ええー、そ、そんなことがあったなんてー(棒)

さて、ここでMSの言い分を振り返ってみましょう。

簡単?安心?ハハッワロス。

今更言うまでもないかと思いますが、アップグレードしたことによる不具合だけでなく、Win7/8.1に戻した際にも挙動がおかしくなるという不具合報告も多数出ております。MSフォーラムだけでも色々な不具合をお目にすることができます。

おかしくなったものを簡単に戻せるかと言われたら、少なくとも初心者には難しいんじゃないでしょうか。ちょっと試す、そんな軽い気持ちでアップグレードしたら取り返しがつかなくなるかもしれません。何そのダメ絶対。

試したいけど環境がおかしくなったら困るという人は、試す前に必ずクローンを取っておきましょう。何かあっても誰も保証はしてくれません。

「えー?とかなんとか言って偽ツールなんじゃないのー?」と思われた方、発行元はトレンドマイクロなのでその辺はご安心いただけるかと。

対応するランサムウェアはCryptXXXとTeslaCryptのバージョン1、3、4の計4種。諦めていたデータの復旧ができるかもしれません。ツールのダウンロード及び詳細は下記のリンク先へどうぞ。

ランサムウェアファイル復号ツール

http://esupport.trendmicro.com/solution/ja-JP/1114224.aspx

2016/05/26、WindowsUpdateにKB3035583(Win10アプグレ関連、GWX)が再々々々…度来ております。Windows10にする気のない人は非表示にしてどうぞ。

前回が2016/5/6、前々回が2016/03/24、今回は20日で襲来とハイペース。2016/5/18頃から勝手にWin10化2nd seasonも襲来しておりますので、Win10にアプグレをしたくない人はお気をつけくださいませ。

尚、

(ソース:http://headlines.yahoo.co.jp/hl?a=20160525-36376047-bbc-int)

完全にウイルス化している模様。やり方がゴミすぎて草も生えない。

関連記事

【Win】 Microsoftという企業のやり方

【Win】 WindowsUpdateで入れなくても良いKBリスト

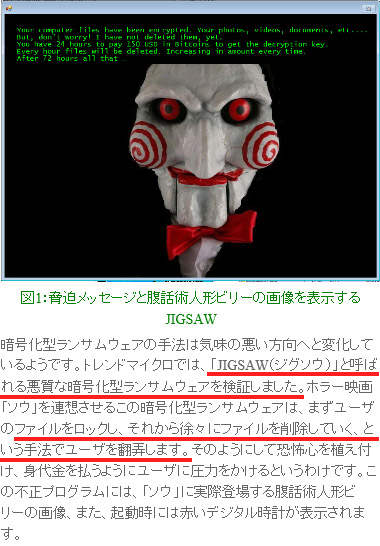

(ソース:http://blog.trendmicro.co.jp/archives/13258)

無料のクラウドストレージサービス1fichier(.com)が拡散のために利用されており、現在はこのリンクは機能していないそうです。

また、ビットコイン関連サイトのwaldorftrust(.com)からも、ビットコインアプリと共に配信されているのではないかと疑いがもたれています。

waldorftrustからアプリのダウンロードをされている方はお気をつけくださいませ。

カードスキマーってご存知でしょうか。一言でいいますと、カード情報を不正に読み取る機械です。カードスキマーが取り付けられた銀行のATMが↓こちら。

本来のATMが↓こちら。

どうでしょうか。

カードスキマーはカード挿入口に取り付けられており、ATMの機種に詳しい人なら形状の違いで気づくかもしれません。自分だったらまったく気づかないか、せいぜい「こういう形状のタイプもあるのかな」くらいにしか思いません。ATMの機種なんて知らんがな/(^o^)\

海外ではコンビニのカードリーダーにカードスキマーを取り付ける猛者もいるようで、その様子の撮影に成功しております。

(00:17から)

わずか2-3秒で取り付けております。画質が荒くハッキリとはわかりませんが、パッと見では違いすらわかりません。

今のところ、日本での被害報告を自分は聞いたことありませんが、もし日本にも来た際にカードスキマーに対処する方法は…どうしたもんでしょう…

挿入口に違和感がないかしっかり見る(それでも気づけるか疑問ですが)、支払いはなるべくニコニコ現金払いをメインにする、くらいしかパッと思いつきません…

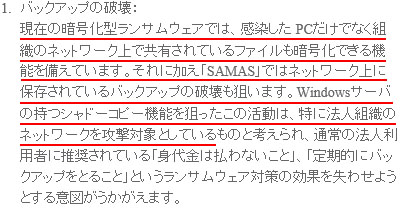

(ソース:http://blog.trendmicro.co.jp/archives/13145)

猛威は振るっておらず、今のところ日本には未着ですが、バックアップをNAS等にしている方はお気をつけくださいませ。

消えたら困る重要なデータのバックアップは、面倒かもしれませんがPCから完全に引っこ抜いておくことを強くオススメいたします。PCから物理的に外しておくことで、落雷による被害も防げますしね。

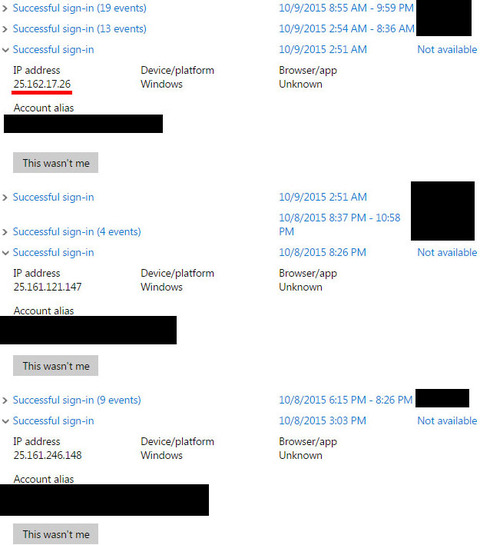

ちょっと長いので詳細は2chのスレッドを直接見てきてください。概要は>>1-12辺りになります。

Outlook.com 総合スレ Part5

http://echo.2ch.net/test/read.cgi/win/1457707635/

一言でいいますと

「英国国防省のIPアドレスからログインしようとチャレンジされている形跡がログに残っている」

という状況でございます。

スレッド内では「マイクロソフト社の作業によるものなので無視してください」や「英国国防省名義のトコにMSのサーバーがあるって事じゃないの?」等が見られますが、失礼ながらこれが本当かどうかはわかりません。できることなら本当であってほしいところです。

気になるのが時系列。

海外では日本より先立って2015年10月頃に発生したようで、

Is the government accessing my emails?

https://www.reddit.com/r/AskNetsec/comments/3q4gb8/is_the_government_accessing_my_emails_pictures/

海外Redditに話題に挙がったのが2015/10/25。

その2ヵ月後、

政府によるハッキング、マイクロソフトがユーザーに警告へ | ロイター

http://jp.reuters.com/article/microsoft-hacking-idJPKBN0UE08J20151231

2015/12/31、Outlookにハッキングが行われていると、注意を促す記事がロイターに書かれました。偶然なのか、同じ現象について書かれているのかはわかりませんがどちらも共通してOutlook(Hotmail)。時期的に考えて、Reddit等で話題になる ⇒ MSが警告、といった流れに見えます。

また、日本のMSフォーラムでも2016/3/16に

Outlook.com への IMAP アクセスに伴うセキュリティチャレンジに関して

http://answers.microsoft.com/ja-jp/outlook_com/forum/oemail-oapps/outlookcom-%E3%81%B8%E3%81%AE-imap/ba41a3c8-fe1f-4dd7-9644-55740e6333db

英国国防省のIPアドレスでセキュリティチャレンジの報告がありますが、MSは個別対応の案内をしております。

2chに書かれているように、本当にMS社による作業であり、公開しても問題のない仕様なのであれば「作業に伴いこのような表示がされてしまいました」と公に言っても良いのではないかと思われます。その方がユーザも安心できますしね。

ロイターに書かれているようにハッキングなのか、それとも問題の無い仕様なのか、今のところどちらなのかはわかりません。何にしても気持ちの悪いログですね。この件に関して、MSからの公式発表が待たれます。(発表するのかどうか知りませんが)

気になるようでしたら、Outlookのご使用をやめる、というもっとも確実な方法がございます。

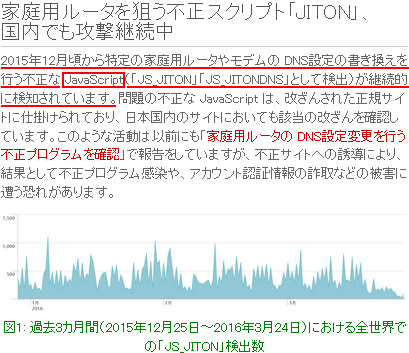

(ソース:http://blog.trendmicro.co.jp/archives/13114)

ウイルスと呼んで良いのかどうかはわかりませんが、このスクリプトの挙動は

ルータのID/PWを約1400パターン総当り ⇒ ビンゴ ⇒ DNS書き換え ⇒ 不正サイトへ誘導等

といった具合だそうです。JavaScriptを無効にしておけば、そもそもこういったスクリプトが実行されることもないのですが、多くのWebサイトはJavaScriptを使っているため無効にしてのブラウジングは中々に不便ですね…

この「JS_JITON」に関して言えば、対策方法は至って簡単で、わかりやすいパスワードや初期のパスワードのまま使わないことです。ルータ等が初期設定のままの人はお気をつけくださいませ。