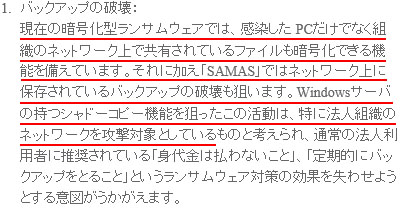

(ソース:http://blog.trendmicro.co.jp/archives/13145)

猛威は振るっておらず、今のところ日本には未着ですが、バックアップをNAS等にしている方はお気をつけくださいませ。

消えたら困る重要なデータのバックアップは、面倒かもしれませんがPCから完全に引っこ抜いておくことを強くオススメいたします。PCから物理的に外しておくことで、落雷による被害も防げますしね。

(ソース:http://blog.trendmicro.co.jp/archives/13145)

猛威は振るっておらず、今のところ日本には未着ですが、バックアップをNAS等にしている方はお気をつけくださいませ。

消えたら困る重要なデータのバックアップは、面倒かもしれませんがPCから完全に引っこ抜いておくことを強くオススメいたします。PCから物理的に外しておくことで、落雷による被害も防げますしね。

ちょっと長いので詳細は2chのスレッドを直接見てきてください。概要は>>1-12辺りになります。

Outlook.com 総合スレ Part5

http://echo.2ch.net/test/read.cgi/win/1457707635/

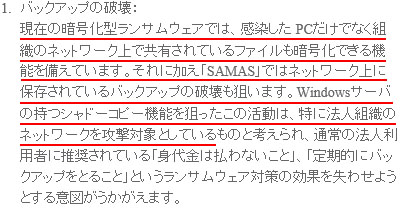

一言でいいますと

「英国国防省のIPアドレスからログインしようとチャレンジされている形跡がログに残っている」

という状況でございます。

スレッド内では「マイクロソフト社の作業によるものなので無視してください」や「英国国防省名義のトコにMSのサーバーがあるって事じゃないの?」等が見られますが、失礼ながらこれが本当かどうかはわかりません。できることなら本当であってほしいところです。

気になるのが時系列。

海外では日本より先立って2015年10月頃に発生したようで、

Is the government accessing my emails?

https://www.reddit.com/r/AskNetsec/comments/3q4gb8/is_the_government_accessing_my_emails_pictures/

海外Redditに話題に挙がったのが2015/10/25。

その2ヵ月後、

政府によるハッキング、マイクロソフトがユーザーに警告へ | ロイター

http://jp.reuters.com/article/microsoft-hacking-idJPKBN0UE08J20151231

2015/12/31、Outlookにハッキングが行われていると、注意を促す記事がロイターに書かれました。偶然なのか、同じ現象について書かれているのかはわかりませんがどちらも共通してOutlook(Hotmail)。時期的に考えて、Reddit等で話題になる ⇒ MSが警告、といった流れに見えます。

また、日本のMSフォーラムでも2016/3/16に

Outlook.com への IMAP アクセスに伴うセキュリティチャレンジに関して

http://answers.microsoft.com/ja-jp/outlook_com/forum/oemail-oapps/outlookcom-%E3%81%B8%E3%81%AE-imap/ba41a3c8-fe1f-4dd7-9644-55740e6333db

英国国防省のIPアドレスでセキュリティチャレンジの報告がありますが、MSは個別対応の案内をしております。

2chに書かれているように、本当にMS社による作業であり、公開しても問題のない仕様なのであれば「作業に伴いこのような表示がされてしまいました」と公に言っても良いのではないかと思われます。その方がユーザも安心できますしね。

ロイターに書かれているようにハッキングなのか、それとも問題の無い仕様なのか、今のところどちらなのかはわかりません。何にしても気持ちの悪いログですね。この件に関して、MSからの公式発表が待たれます。(発表するのかどうか知りませんが)

気になるようでしたら、Outlookのご使用をやめる、というもっとも確実な方法がございます。

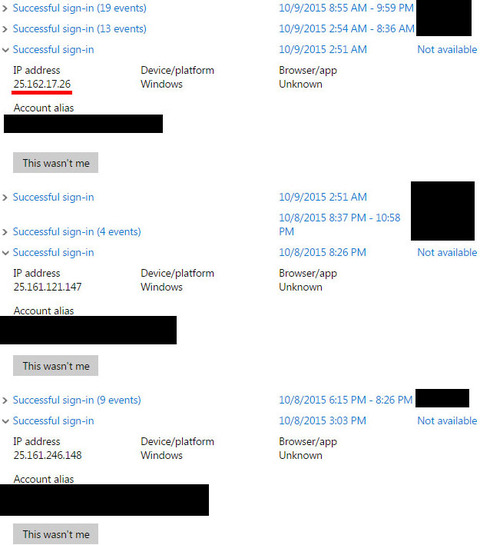

(ソース:http://blog.trendmicro.co.jp/archives/13114)

ウイルスと呼んで良いのかどうかはわかりませんが、このスクリプトの挙動は

ルータのID/PWを約1400パターン総当り ⇒ ビンゴ ⇒ DNS書き換え ⇒ 不正サイトへ誘導等

といった具合だそうです。JavaScriptを無効にしておけば、そもそもこういったスクリプトが実行されることもないのですが、多くのWebサイトはJavaScriptを使っているため無効にしてのブラウジングは中々に不便ですね…

この「JS_JITON」に関して言えば、対策方法は至って簡単で、わかりやすいパスワードや初期のパスワードのまま使わないことです。ルータ等が初期設定のままの人はお気をつけくださいませ。

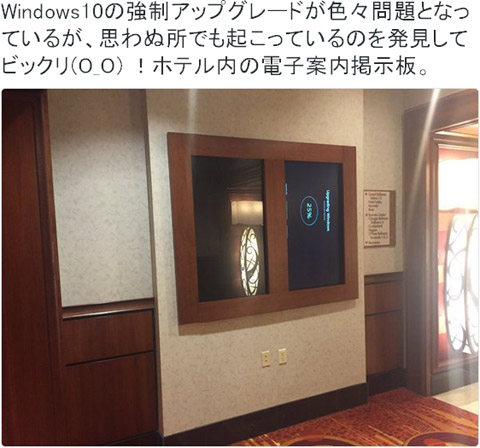

(ソース:https://twitter.com/ProfMatsuoka/status/710773402672439296/photo/1)

草生える。

いや、笑っちゃいけないんだろうけど…。これでそのうち「Win10がインストールされたマシンは○億台になった!」とか発表するんだろうなぁ…

関連記事

【Win】 環境によって「アップグレードを取り消す」が無い場合もある模様

【Win】 Microsoftという企業のやり方

【Win】 MS「勝手にWin10になることはない」 ←本当に??

【Win】 悲報 各所で勝手にWindows10になる現象が多発している模様

【雑記】 やたらうどんを食わせたがるラーメン屋

【Win】 何もしていなくてもWindows10にアプグレされる?

【Win】 WindowsUpdateで入れなくても良いKBリスト

前回のあらすじ。「す」。

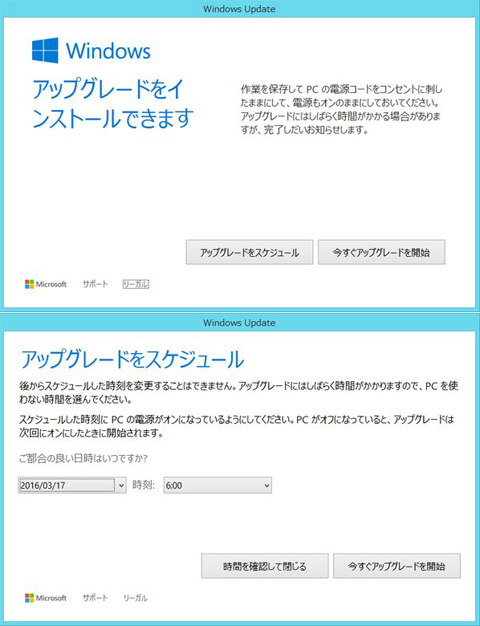

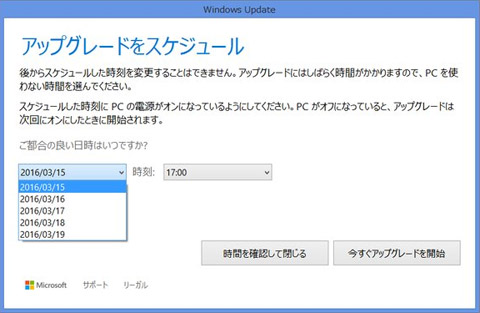

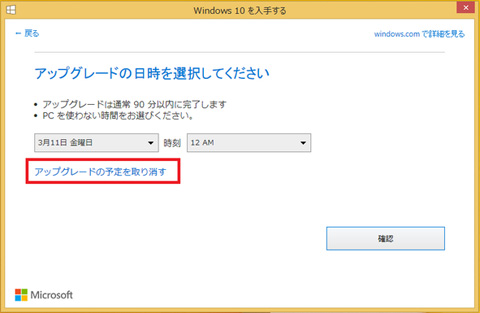

どうやら「アップグレードを取り消す」自体が無いバージョンもあるようです。

これは酷い。

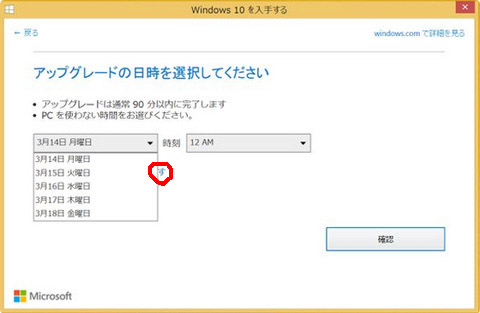

それぞれを見比べてみると、タイトルが「Windows10を入手する」と「Windows Update」で違っています。文章も微妙に違いますね。このウイルス、色々と亜種があるようです。

もしかしたらタイトルが「Windows Update」の方は、スケジュール日付の中にでも「取り消し」があるのかと思い調べてみましたが

無いようです。

関連記事

【雑記】 感染拡大

【Win】 Microsoftという企業のやり方

【Win】 MS「勝手にWin10になることはない」 ←本当に??

【Win】 悲報 各所で勝手にWindows10になる現象が多発している模様

【雑記】 やたらうどんを食わせたがるラーメン屋

【Win】 何もしていなくてもWindows10にアプグレされる?

【Win】 WindowsUpdateで入れなくても良いKBリスト

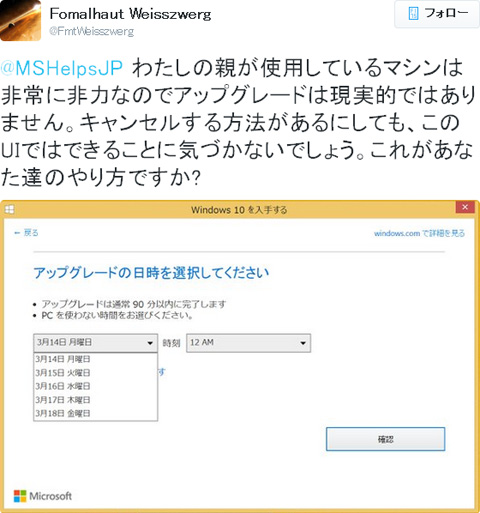

(ソース:https://twitter.com/FmtWeisszwerg/status/708906740792709120/photo/1)

そりゃ怒りますよね。この画面を見てふと気になったところがあります。

す?

なんぞこれと思い調べてみると

あ、アップグレードの取り消し項目あった。

そこで疑問です。この画面のスケジュール日付は最初から開いているのか、閉じているのか。閉じているのであれば、「アップグレードの予定を取り消す」も分かります。しかし、もし、万が一、スケジュール日付が開いたままであれば悪質としか言い様がありません。あえて言おう、ゴミであると。はてさて、どっちなんでしょう。

「そもそも」の話として

この画面自体があまりにも悪質なのですが。何故「はい」か「Yes」しか用意していないのか。ここに「アップグレードの取り消し」を載せるくらい簡単に出来ますよね。故意に分かりにくくさせている、としか思えません。

話は変わりますが、MS公式でWindows10にアップグレードをさせない方法を公開しているのはご存知でしょうか?↓こちらがそのページになります。

https://sway.com/JZF2z8BPmK3TChUs

(※2016/03/20追記:↑、消されました。新しいやり方が公開されたようです⇒ https://sway.com/paGpQ6qPQYtxokYE ただ、内容が変わるたびにアドレスも変わっているようなので、このアドレスもいつまで見ることができるかはわかりません)

(私信:教えていただきありがとうございます)

これらの手順を踏んでください、ってことだそうです。あほくさ。辞めたらこの仕事。

理解出来る人ならまぁいいでしょう。理解出来ないPC初心者やご年配の方向けに「Windows10に関する全てを抹消.exe」でも用意して、ワンポチで綺麗に出来るパッチを用意するべきではないでしょうか。

こんなサイトを作るくらいなら、それくらいのプログラムを用意することも出来るんじゃないんですかね。しかし、MSは用意しない。あえて複雑化させているようにしか思えません。

これも「そもそも」の話なのですが、本来なら

・Windows10へのアップグレードプログラムを、手動でダウンロード式にする

・やっぱり止めたい人向けに「Windows10に関する全てを抹消.exe」を用意する(というかアンインストーラ)

こうするだけで良かったはず。それなのにゴリ押ししてくるから信用を無くし、MSのブランドイメージが最悪のものになる。こんなことくらい分かりそうなものですが、それが分からないのがMS。もしくは分かっててやって、それでも「MS最高!」って言える訓練された豚のみを選別したいのかもしれません。

今までMicrosoftという企業を信用して、自動更新&全適用の結果、勝手にWindows10にされてイライラしている人は、今一度、Microsoftがどういう企業であるかを考えた方が良いかもしれません。

関連記事

【雑記】 感染拡大

【Win】 環境によって「アップグレードを取り消す」が無い場合もある模様

【Win】 MS「勝手にWin10になることはない」 ←本当に??

【Win】 悲報 各所で勝手にWindows10になる現象が多発している模様

【雑記】 やたらうどんを食わせたがるラーメン屋

【Win】 何もしていなくてもWindows10にアプグレされる?

【Win】 WindowsUpdateで入れなくても良いKBリスト

MS公式ツイッターより。本当に??

なんか今って

こんな感じでストップさせる項目がどこにもないようなのですが。「アップグレードをスケジュール」からもストップさせられないそうなのですが。

(2016/03/14追記:「アップグレードをスケジュール」から、一応、停止出来るようです。しかし、何もせずに放っておいたら自動的にWin10へのアップグレード処理が始まることに変わりはありません)

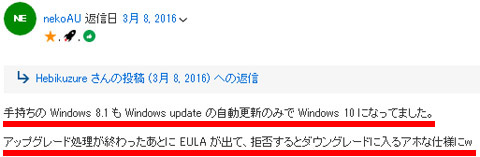

で、放置しておくととりあえずWindows10へのアップグレード処理が始まって、処理の完了後にやっと

「このまま10で使う」か「元に戻す」という最終確認の選択が出来るそうなのですが。

もし、ここまで来た状況を「事前」と言っているのでしたら、頭がおかしいと思います。「事前」と言うからには、普通、アップグレード処理が始まる前のことを示すものだと思います。

たしかに、EULAにOKするまでは厳密にWindows10になったとは言えないかもしれませんが、それってただの言葉遊びですよね。Windows10へのアップグレード処理が始まっている時点で、普通、勝手にアップグレード処理が始まったものと認識しませんかね。

これってもう「ウイルス」と定義しても良いかと思います。

関連記事

【雑記】 感染拡大

【Win】 環境によって「アップグレードを取り消す」が無い場合もある模様

【Win】 Microsoftという企業のやり方

【Win】 悲報 各所で勝手にWindows10になる現象が多発している模様

【雑記】 やたらうどんを食わせたがるラーメン屋

【Win】 何もしていなくてもWindows10にアプグレされる?

【Win】 WindowsUpdateで入れなくても良いKBリスト

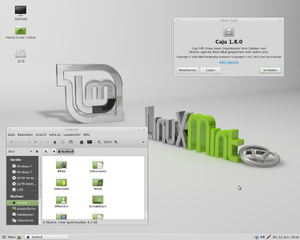

犯人はハッカー。

どういうことかと申しますと、公式サイトにあるISOと、ハッカーが作成したバックドア入りのISOがすり替えられたとか。このバックドア入りISOは、現地時間で2016/02/20配信分に含まれており、現在は元に戻っているとのこと。

影響を受けるのはLinux Mint 17.3のCinnamon版だけだそうで、「/var/lib/man.cy」内にファイルが存在した場合、それは影響を受けているバージョンだとか。

また、以下のMD5であれば大丈夫のようです。

6e7f7e03500747c6c3bfece2c9c8394f linuxmint-17.3-cinnamon-32bit.iso

e71a2aad8b58605e906dbea444dc4983 linuxmint-17.3-cinnamon-64bit.iso

30fef1aa1134c5f3778c77c4417f7238 linuxmint-17.3-cinnamon-nocodecs-32bit.iso

3406350a87c201cdca0927b1bc7c2ccd linuxmint-17.3-cinnamon-nocodecs-64bit.iso

df38af96e99726bb0a1ef3e5cd47563d linuxmint-17.3-cinnamon-oem-64bit.iso

ただ、公式blogのコメント欄には「ダウンロードリンクはまだブルガリアIPの5.104.175.212にリダイレクトされる。ダウンロードしてはいけない」とのコメントもあり、日本時間で2/21現在も公式サイト自体が落ちていたりと、まだドタバタは続いている模様。

ソース:

The Linux Mint Blog

Beware of hacked ISOs if you downloaded Linux Mint on February 20th!

以下、余談。

Linux Mintを試してみようと、2/19にISOをダウンロードしたところでした…おお怖い…。まだインストールもしておらず、影響を受けていないXfce版ではありますが、一歩間違えていたら見事に踏んでいた可能性もあり、少しゾッとしました。

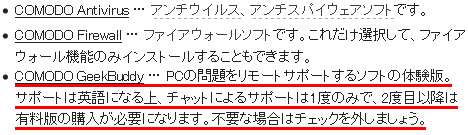

ザックリ意訳

COMODOソフトウェアには、ハッカーのための理想的なリモートデスクトップツールが含まれていたとGoogle社員のOrmandy氏は発表しました。

COMODOアンチウイルス、COMODOファイヤーウォール、COMODOインターネットセキュリティをインストールする際、COMODOのスタッフがユーザのPC上でリモートサポートを行うために使用される「GeekBuddy」と呼ばれるプログラムも、デフォルト設定のままではインストールされます。

このプログラムによりバックグラウンドでVNCサーバが実行され、接続待機状態になります。接続に必要なパスワードは[Disk Caption] [Disk Signature] [Disk Serial Number] [Disk Total Tracks]で構成されたSHA1暗号化ハッシュの最初の8文字が利用されています。Disk情報は権限の無いアカウントからでも容易に得ることが出来ます。これにより、いくつかのプラットフォームで権限の昇格や、リモート経由で悪用することが可能となります。

これらの脆弱性は2016/02/10に自動更新されたGeekBuddy Ver 4.25.380415.167で解決されたとCOMODOは語っております。

ソース

The Register

Comodo's 'security' kit installed a lame VNC server on PCs on the sly

threat post

Exposed VNC Server Discovered in Comodo Gear

GeekBuddyについて調べてみたら

(ソース:http://freesoft-100.com/security/comodo-internet-security.html)

インストール時にチェックを外せるようです。大多数の人が不要だと思うので、これからCOMODOを試してみようと思っている人はチェックを外しておいた方が良さそうですね。

既にCOMODOユーザでインストール済みの人は、使わないようならアンインストールしておいても良いかと思われます。

個人的意見ですが、VNC鯖を実行して接続待機状態にされていること自体、あまり気分の良いものではありませんね。

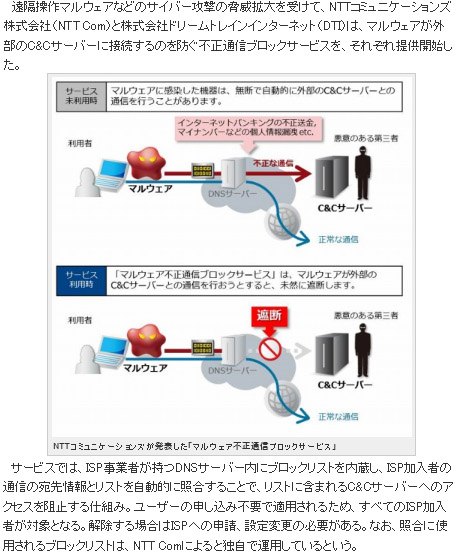

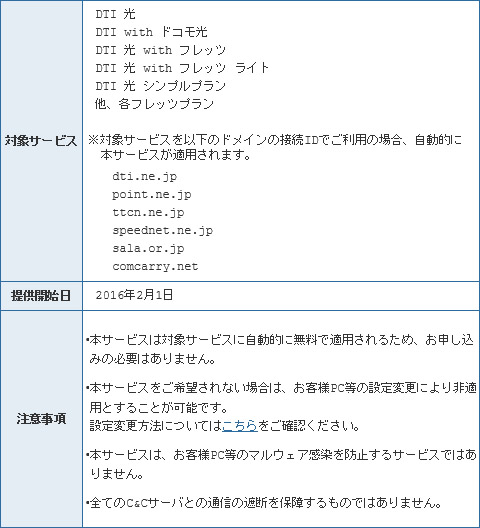

(ソース:http://internet.watch.impress.co.jp/docs/news/20160203_741967.html)

どこまでブロック出来るのか、リストの精度がどんなもんかなのかはわかりませんが、この機能により通信速度に影響がないのであれば、大多数の人にはありがたい機能だと思います。ユーザ側に追加コストが掛からないのもGood。

個人でウイルスの挙動を研究している人なんかには逆に邪魔になりそうですが、そういう人向け(?)にサービスを無効化出来る手段を残しているのもGood。

対象となるドメインは下記になります。

(ソース:http://info.dream.jp/information/20160201_35401.html)

率直な感想として、他のプロバイダも(追加コスト無しで)追随して欲しいと思いました。

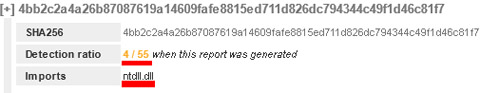

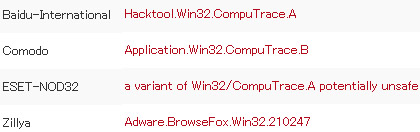

例えば、とあるBIOSをチェックしたVirusTotalのURL。

VirusTotal

57a0c38bf7cf516ee0e870311828dba5069dc6f1b6ad13d1fdff268ed674f823

ファイルの詳細タブの「Contained windows executables(含まれているWindows実行ファイル)」を見てみると

ntdll.dllが含まれております。SHA256をクリックしてみると

アウト。

VirusTotalさんGJ。お手軽にスキャン出来るようになり、こっそりとファームウェアに仕込んでいた糞企業は、白日の下に晒されることになるかもしれませんね。いやーそんなことしている糞企業なんてないとは思いますがー(棒)

「そもそもVirusTotalって何?」って人向けに一言で説明いたしますと、無料のオンラインスキャンです。特徴はアンチウイルスエンジンを50種類くらい使ってスキャンしてくれます。使ってみたい人は下記のアドレスへどうぞ。

VirusTotal

https://www.virustotal.com/

ソース

VirusTotal公式blog

http://blog.virustotal.com/2016/01/putting-spotlight-on-firmware-malware_27.html

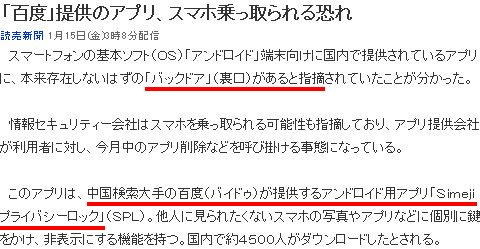

(ソース:「百度」提供のアプリ、スマホ乗っ取られる恐れ)

知ってた。Baiduを信用する方が悪い。

2015年11月にもBaidu産のソフトウェア開発キットMoplusにバックドアが仕込まれていると話題になりました。こういうことを平気でやる糞企業です。

正直、4500人もダウンロードしていることに驚きます。やっちまった人は、今後は個人レベルでもチャイナリスクを意識した方がよろしいかと思われます。